이번주는 istio에 대해 학습하겠습니다.

(양이 매우매우 많습니다..)

Istio란?

개념 : 마이크로서비스 간에 매시 형태의 통신이나 그 경로를 제어 - 예) 이스티오(Istio), 링커드(Linkerd) - 링크

기본 동작 : 파드 간 통신 경로에 프록시를 놓고 트래픽 모니터링이나 트래픽 컨트롤 → 기존 애플리케이션 코드에 수정 없이 구성 가능

구성요소

istiod : Pilot(데이터 플레인과 통신하면서 라우팅 규칙을 동기화, ADS), Gally(Istio 와 K8S 연동, Endpoint 갱신 등), Citadel(연결 암호화, 인증서관리 등)

Istio proxy : Golang 으로 작성되었고 envoy 래핑한 Proxy, istiod와 통신하고 서비스 트래픽을 통제, 옵저버빌리티를 위한 메트릭 제공

Envoy

L4/7 Proxy , Istio 의 Sidecar proxy 로 사용 - 링크 주요 용어

Istio 구성요소와 envoy : 컨트롤 플레인(istiod) - ADS 를 이용한 Configuration 동기화 - 데이터 플레인(istio-proxy → envoy)

각 요소별 역할

Cluster : envoy 가 트래픽을 포워드할 수 있는 논리적인 서비스 (엔드포인트 세트), 실제 요청이 처리되는 IP 또는 엔드포인트의 묶음을 의미.

Endpoint : IP 주소, 네트워크 노드로 클러스터로 그룹핑됨, 실제 접근이 가능한 엔드포인트를 의미. 엔드포인트가 모여서 하나의 Cluster 가 된다.

Listener : 무엇을 받을지 그리고 어떻게 처리할지 IP/Port 를 바인딩하고, 요청 처리 측면에서 다운스트림을 조정하는 역할.

Route : Listener 로 들어온 요청을 어디로 라우팅할 것인지를 정의. 라우팅 대상은 일반적으로 Cluster 라는 것에 대해 이뤄지게 된다.

Filter : Listener 로부터 서비스에 트래픽을 전달하기까지 요청 처리 파이프라인

UpStream : envoy 요청을 포워딩해서 연결하는 백엔드 네트워크 노드 - 사이드카일때 application app, 아닐때 원격 백엔드

DownStream : An entity connecting to envoy, In non-sidecar models this is a remote client

testps 에 Envoy 설치 - 링크

# 설치

wget -O- https://apt.envoyproxy.io/signing.key | sudo gpg --dearmor -o /etc/apt/keyrings/envoy-keyring.gpg

echo "deb [signed-by=/etc/apt/keyrings/envoy-keyring.gpg] https://apt.envoyproxy.io focal main" | sudo tee /etc/apt/sources.list.d/envoy.list

sudo apt-get update && sudo apt-get install envoy -y

# 확인

envoy --version

# 도움말

envoy --help

Envoy proxy 실습 - Link

Quick start — envoy 1.32.0-dev-bfa0e0 documentation

© Copyright 2016-2024, Envoy Project Authors.

www.envoyproxy.io

envoy-demo.yaml

# (터미널1) 데모 config 적용하여 실행

curl -O https://www.envoyproxy.io/docs/envoy/latest/_downloads/92dcb9714fb6bc288d042029b34c0de4/envoy-demo.yaml

envoy -c envoy-demo.yaml

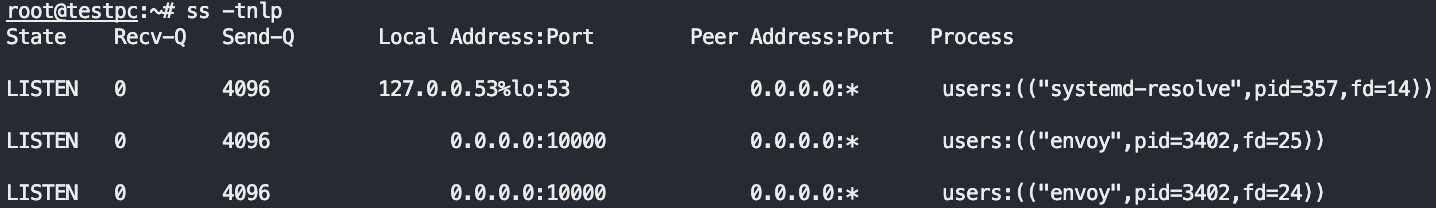

# (터미널2) 정보 확인

ss -tnlp

State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

LISTEN 0 4096 0.0.0.0:10000 0.0.0.0:* users:(("envoy",pid=8007,fd=18),("envoy",pid=8007,fd=16))

# 접속 테스트

curl -s http://127.0.0.1:10000 | grep -o "<title>.*</title>"

# 외부 접속 정보 출력

echo -e "http://$(curl -s ipinfo.io/ip):10000"

http://54.180.243.135:10000

--------------------

# 자신의 PC 웹브라우저에서 외부 접속 정보 접속 확인!

# k3s-s 에서 접속 테스트

curl -s http://192.168.10.200:10000 | grep -o "<title>.*</title>"

--------------------

# 연결 정보 확인

ss -tnp

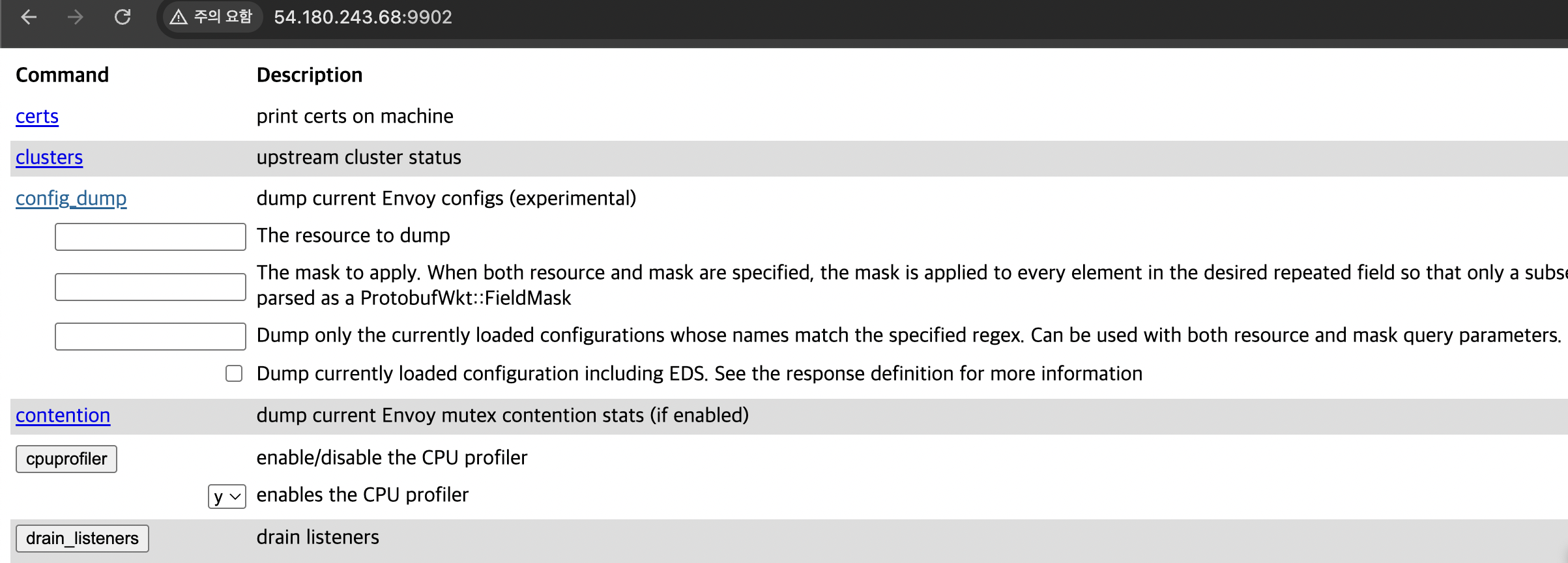

# (터미널1) envoy 실행 취소(CTRL+C) 후 (관리자페이지) 설정 덮어쓰기 - 링크

cat <<EOT> envoy-override.yaml

admin:

address:

socket_address:

address: 0.0.0.0

port_value: 9902

EOT

envoy -c envoy-demo.yaml --config-yaml "$(cat envoy-override.yaml)"

# envoy 관리페이지 외부 접속 정보 출력

echo -e "http://$(curl -s ipinfo.io/ip):9902"

http://54.180.243.135:9902

--------------------

# 자신의 PC 웹브라우저에서 관리 페이지 외부 접속 정보 접속 확인!

admin 페이지 접속 확인

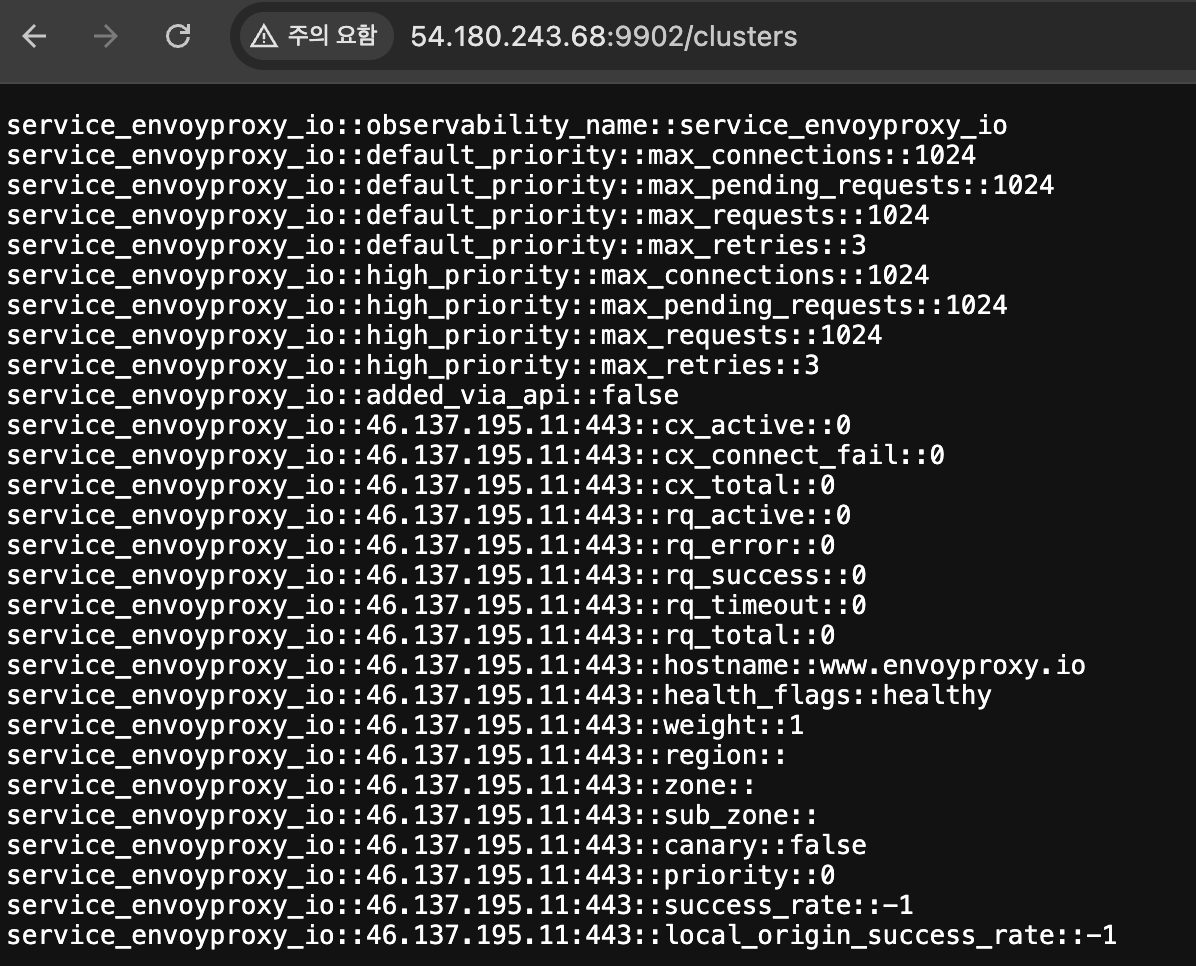

cluster 정보 확인

# (터미널1) envoy 실행

envoy -c myhome.yaml

# (터미널2) 정보 확인

curl -s http://127.0.0.1:20000

<h1>Web Server : k8s-rtr</h1>

# 웹브라우저에서 http://192.168.10.254:9902 접속 확인!

Istio설치

일단 독스부터! Docs

Istio Sidecar mode 설치 : v1.23.2 - 버전 설치 , without GwApi - Docs

Getting Started without the Gateway API

Try Istio’s features with the legacy Istio APIs.

istio.io

# istioctl 설치

export ISTIOV=1.23.2

echo "export ISTIOV=1.23.2" >> /etc/profile

curl -s -L https://istio.io/downloadIstio | ISTIO_VERSION=$ISTIOV TARGET_ARCH=x86_64 sh -

tree istio-$ISTIOV -L 2 # sample yaml 포함

cp istio-$ISTIOV/bin/istioctl /usr/local/bin/istioctl

istioctl version --remote=false

# (default 프로파일) 컨트롤 플레인 배포 - 링크 Customizing

# The istioctl command supports the full IstioOperator API via command-line options for individual settings or for passing a yaml file containing an IstioOperator custom resource (CR).

istioctl profile list

istioctl profile dump default

istioctl profile dump --config-path components.ingressGateways

istioctl profile dump --config-path values.gateways.istio-ingressgateway

istioctl profile dump demo

istioctl profile dump demo > demo-profile.yaml

vi demo-profile.yaml # 복잡성을 줄이게 실습 시나리오 환경 맞춤

--------------------

egressGateways:

- enabled: false

--------------------

istioctl install -f demo-profile.yaml

✔ Istio core installed ⛵️

✔ Istiod installed 🧠

✔ Ingress gateways installed 🛬

✔ Installation complete

# 설치 확인 : istiod, istio-ingressgateway

kubectl get all,svc,ep,sa,cm,secret -n istio-system

kubectl get crd | grep istio.io | sort

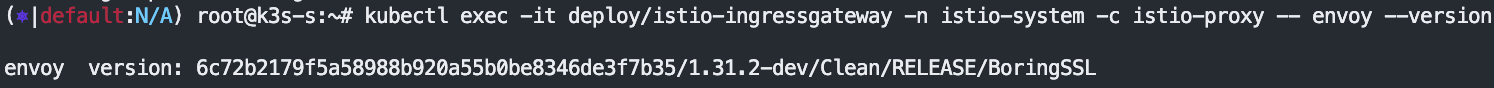

# istio-ingressgateway 의 envoy 버전 확인

kubectl exec -it deploy/istio-ingressgateway -n istio-system -c istio-proxy -- envoy --version

envoy version: 6c72b2179f5a58988b920a55b0be8346de3f7b35/1.31.2-dev/Clean/RELEASE/BoringSSL

# istio-ingressgateway 서비스 NodePort로 변경

kubectl patch svc -n istio-system istio-ingressgateway -p '{"spec":{"type":"NodePort"}}'

# istio-ingressgateway 서비스 확인

kubectl get svc,ep -n istio-system istio-ingressgateway

## istio-ingressgateway 서비스 포트 정보 확인

kubectl get svc -n istio-system istio-ingressgateway -o jsonpath={.spec.ports[*]} | jq

## istio-ingressgateway 디플로이먼트 파드의 포트 정보 확인

kubectl get deploy/istio-ingressgateway -n istio-system -o jsonpath={.spec.template.spec.containers[0].ports[*]} | jq

kubectl get deploy/istio-ingressgateway -n istio-system -o jsonpath={.spec.template.spec.containers[0].readinessProbe} | jq

# istiod 디플로이먼트 정보 확인

kubectl exec -it deployment.apps/istiod -n istio-system -- ss -tnlp

kubectl exec -it deployment.apps/istiod -n istio-system -- ss -tnp

kubectl exec -it deployment.apps/istiod -n istio-system -- ps -ef

UID PID PPID C STIME TTY TIME CMD

istio-p+ 1 0 0 05:27 ? 00:00:07 /usr/local/bin/pilot-discovery discovery --monitoringAddr=:15014 --log_output_l

# istio-ingressgateway 디플로이먼트 정보 확인

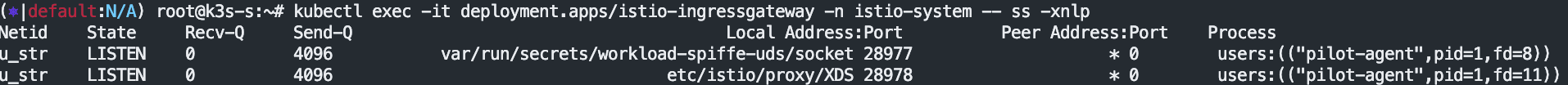

kubectl exec -it deployment.apps/istio-ingressgateway -n istio-system -- ss -tnlp

kubectl exec -it deployment.apps/istio-ingressgateway -n istio-system -- ss -tnp

kubectl exec -it deployment.apps/istio-ingressgateway -n istio-system -- ps -ef

istio-p+ 1 0 0 05:27 ? 00:00:01 /usr/local/bin/pilot-agent proxy router --domain istio-system.svc.cluster.local

istio-p+ 15 1 0 05:27 ? 00:00:11 /usr/local/bin/envoy -c etc/istio/proxy/envoy-rev.json --drain-time-s 45 --drai

kubectl exec -it deployment.apps/istio-ingressgateway -n istio-system -- cat /etc/istio/proxy/envoy-rev.json

kubectl exec -it deployment.apps/istio-ingressgateway -n istio-system -- ss -xnlp

kubectl exec -it deployment.apps/istio-ingressgateway -n istio-system -- ss -xnp

# istio-ingressgateway 서비스 externalTrafficPolicy 설정 : 점검

kubectl patch svc -n istio-system istio-ingressgateway -p '{"spec":{"externalTrafficPolicy": "Local"}}'

버전 확인

소켓 확인 (빠른 정보 전송을 위해 유닉스 도메인 소켓이 존재한다)

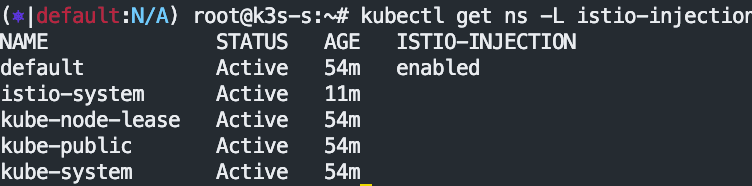

Auto Injection with namespace label : 해당 네임스페이스에 생성되는 모든 파드들은 istio 사이드카가 자동으로 injection 됨

# mutating Webhook admisstion controller 사용

kubectl label namespace default istio-injection=enabled

kubectl get ns -L istio-injection

NAME STATUS AGE ISTIO-INJECTION

default Active 58m enabled

...

Istio 접속 테스트를 위한 변수 지정

k3s-s)

# istio ingress gw NodePort(HTTP 접속용) 변수 지정 : 아래 ports[0] 은 어떤 용도의 포트일까요?

export IGWHTTP=$(kubectl get service -n istio-system istio-ingressgateway -o jsonpath='{.spec.ports[1].nodePort}')

echo $IGWHTTP

IGWHTTP=<각자 자신의 NodePort>

## istio-ingressgateway 파드가 배치된 노드의 유동 공인 IP 확인

aws ec2 describe-instances --query "Reservations[*].Instances[*].{PublicIPAdd:PublicIpAddress,InstanceName:Tags[?Key=='Name']|[0].Value,Status:State.Name}" --filters Name=instance-state-name,Values=running --output text

k3s-s 3.38.151.222 running

k3s-w1 15.165.75.117 running

k3s-w2 3.39.223.99 running

testpc 54.180.243.135 running

# /etc/hosts 파일 수정

MYDOMAIN=<각자 자신의 www 도메인> # 단, 사용하고 있지 않는 공인 도메인을 사용 할 것

MYDOMAIN=www.gasida.dev

echo "<istio-ingressgateway 파드가 있는 워커 노드> $MYDOMAIN" >> /etc/hosts

MYDOMAIN=<각자 자신의 www 도메인>

export MYDOMAIN=www.gasida.dev

echo -e "192.168.10.10 $MYDOMAIN" >> /etc/hosts

echo -e "export MYDOMAIN=$MYDOMAIN" >> /etc/profile

# istio ingress gw 접속 테스트 : 아직은 설정이 없어서 접속 실패가 된다

curl -v -s $MYDOMAIN:$IGWHTTP

testpc

# 아래 변수는 각자 자신의 값을 직접 입력 할 것

IGWHTTP=30492

export MYDOMAIN=www.gasida.dev

echo -e "192.168.10.10 $MYDOMAIN" >> /etc/hosts

echo -e "export MYDOMAIN=$MYDOMAIN" >> /etc/profile

# istio ingress gw 접속 테스트 : 아직은 설정이 없어서 접속 실패가 된다

curl -v -s $MYDOMAIN:$IGWHTTP

자신의 PC

# 아래 변수는 각자 자신의 값을 직접 입력 할 것 : ISTIONODEIP는 3개의 노드 중 아무거나 입력

IGWHTTP=30492

ISTIONODEIP=3.39.223.99

MYDOMAIN=www.gasida.dev

echo "$ISTIONODEIP $MYDOMAIN" | sudo tee -a /etc/hosts

# istio ingress gw 접속 테스트 : 아직은 설정이 없어서 접속 실패가 된다

curl -v -s $MYDOMAIN:$IGWHTTP

Istio 통한 외부 노출

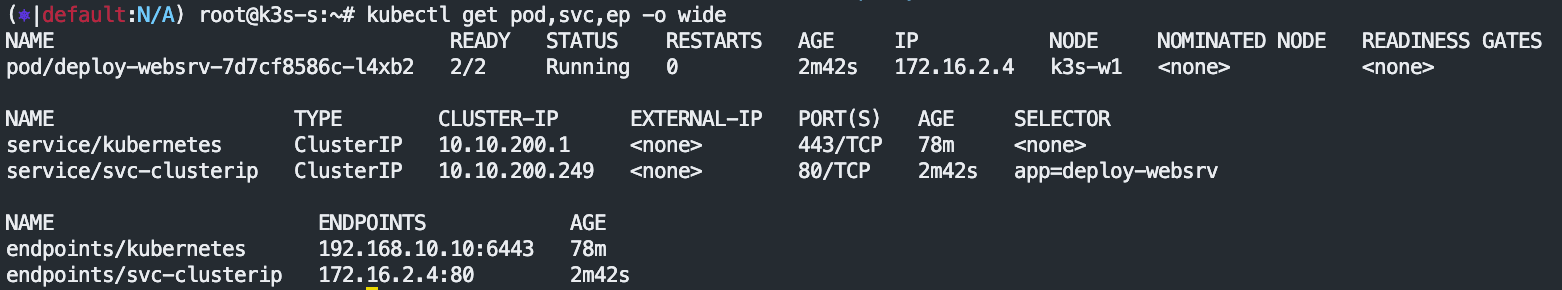

Nginx 디플로이먼트와 서비스 배포

# 로그 모니터링

kubectl get pod -n istio-system -l app=istiod

kubetail -n istio-system -l app=istiod -f

kubetail -n istio-system -l app=istio-ingressgateway -fcat <<EOF | kubectl create -f -

apiVersion: apps/v1

kind: Deployment

metadata:

name: deploy-websrv

spec:

replicas: 1

selector:

matchLabels:

app: deploy-websrv

template:

metadata:

labels:

app: deploy-websrv

spec:

terminationGracePeriodSeconds: 0

containers:

- name: deploy-websrv

image: nginx:alpine

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: svc-clusterip

spec:

ports:

- name: svc-webport

port: 80

targetPort: 80

selector:

app: deploy-websrv

type: ClusterIP

EOF

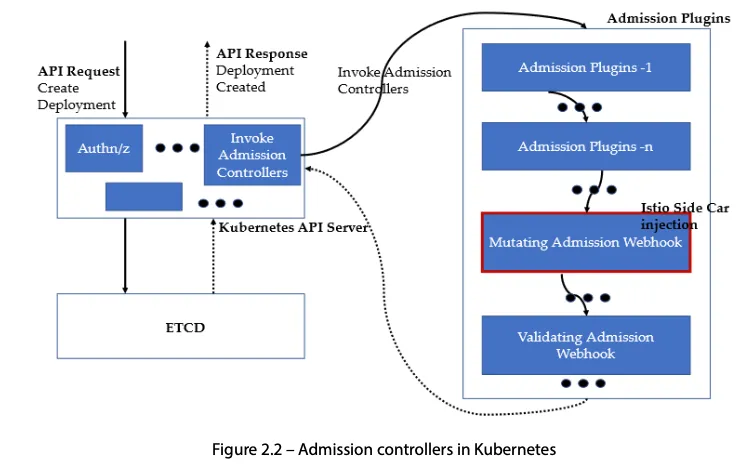

Istio Gateway/VirtualService 설정 - Host 기반 트래픽 라우팅 설정 - Gateway ,

- 클라이언트 PC → Istio ingressgateway 파드 → (Gateway, VirtualService, Service 는 Bypass) → Endpoint(파드 : 사이드카 - Nginx)

- Gateway : 지정한 인그레스 게이트웨이로부터 트래픽이 인입, 프로토콜 및 포트, HOSTS, Proxy 등 설정 가능

VirtualService : 인입 처리할 hosts 설정, L7 PATH 별 라우팅, 목적지에 대한 정책 설정 가능 (envoy route config)

cat <<EOF | kubectl create -f -

apiVersion: networking.istio.io/v1

kind: Gateway

metadata:

name: test-gateway

spec:

selector:

istio: ingressgateway

servers:

- port:

number: 80

name: http

protocol: HTTP

hosts:

- "*"

---

apiVersion: networking.istio.io/v1

kind: VirtualService

metadata:

name: nginx-service

spec:

hosts:

- "$MYDOMAIN"

gateways:

- test-gateway

http:

- route:

- destination:

host: svc-clusterip

port:

number: 80

EOF# Istio Gateway(=gw)/VirtualService(=vs) 설정 정보를 확인

kc explain gateways.networking.istio.io

kc explain virtualservices.networking.istio.io

kubectl api-resources | grep istio

# virtual service 는 다른 네임스페이스의 서비스(ex. svc-nn.<ns>)도 참조할 수 있다

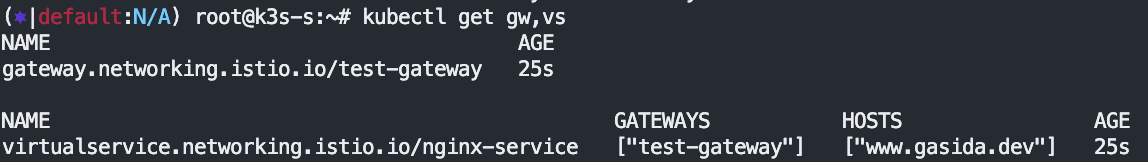

kubectl get gw,vs

NAME AGE

gateway.networking.istio.io/test-gateway 21s

NAME GATEWAYS HOSTS AGE

virtualservice.networking.istio.io/nginx-service ["test-gateway"] ["www.gasida.dev"] 4m9s

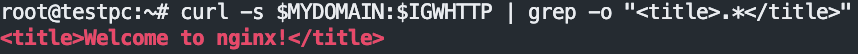

Istio 를 통한 Nginx 파드 접속 테스트

-외부(자신의PC, testpc)에서 접속 테스트

# istio ingress gw 를 통한 접속 테스트

curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>"

curl -v -s $MYDOMAIN:$IGWHTTP

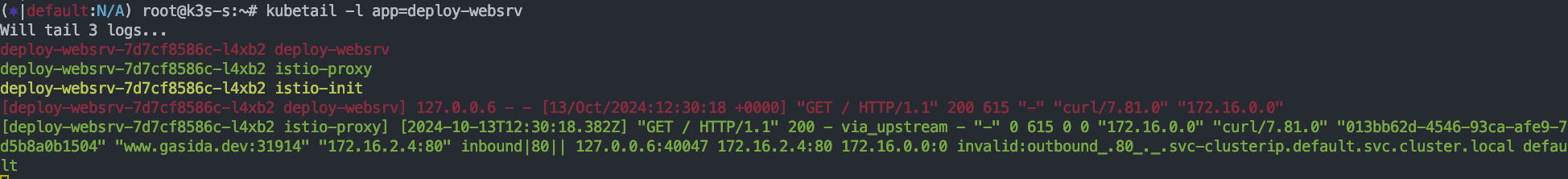

-출력 로그 정보 확인

kubetail -n istio-system -l app=istio-ingressgateway -f

kubetail -l app=deploy-websrv

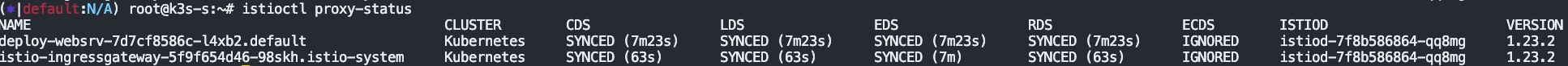

-istioctl 정보 확인

#

istioctl proxy-status

NAME CLUSTER CDS LDS EDS RDS ECDS ISTIOD VERSION

deploy-websrv-7d7cf8586c-l22cs.default Kubernetes SYNCED (22m) SYNCED (22m) SYNCED (22m) SYNCED (22m) IGNORED istiod-7f8b586864-mv944 1.23.2

istio-ingressgateway-5f9f654d46-c4g7s.istio-system Kubernetes SYNCED (5m19s) SYNCED (5m19s) SYNCED (5m19s) SYNCED (5m19s) IGNORED istiod-7f8b586864-mv944 1.23.2

# Envoy config dump : all, cluster, endpoint, listener 등

istioctl proxy-config --help

istioctl proxy-config all deploy-websrv-7d7cf8586c-l22cs

istioctl proxy-config all deploy-websrv-7d7cf8586c-l22cs -o json | jq

istioctl proxy-config route deploy-websrv-7d7cf8586c-l22cs -o json | jq

-pilot : istio-proxy 내 uds 로 envoy 와 grpc 통신, istiod 받아온 dynamic config 를 envoy 에 전달

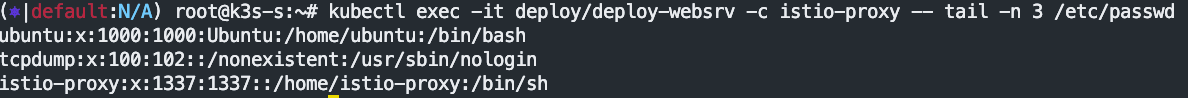

# istio-proxy 사용자 정보 확인 : 1337:1337

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- tail -n 3 /etc/passwd

# envoy 설정 정보 확인 : dynamic_resources , static_resources - listeners : 출력되는 IP가 누구인지 확인 해보자

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- cat /etc/istio/proxy/envoy-rev.json

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- ss -nlp

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- ss -np

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- netstat -np

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 172.16.1.10:15021 172.16.1.1:49548 TIME_WAIT -

tcp 0 0 172.16.1.10:15006 172.16.2.4:37814 ESTABLISHED 12/envoy

tcp 0 0 172.16.1.10:15021 172.16.1.1:43138 TIME_WAIT -

tcp 0 0 127.0.0.1:39158 127.0.0.1:15020 ESTABLISHED 12/envoy

tcp 0 0 172.16.1.10:15021 172.16.1.1:42948 TIME_WAIT -

tcp 0 0 172.16.1.10:51370 10.10.200.82:15012 ESTABLISHED 1/pilot-agent

tcp 0 0 172.16.1.10:15021 172.16.1.1:39522 TIME_WAIT -

tcp 0 0 172.16.1.10:51360 10.10.200.82:15012 ESTABLISHED 1/pilot-agent

tcp 0 0 127.0.0.1:39172 127.0.0.1:15020 ESTABLISHED 12/envoy

tcp6 0 0 127.0.0.1:15020 127.0.0.1:39158 ESTABLISHED 1/pilot-agent

tcp6 0 0 127.0.0.1:15020 127.0.0.1:39172 ESTABLISHED 1/pilot-agent

Active UNIX domain sockets (w/o servers)

Proto RefCnt Flags Type State I-Node PID/Program name Path

unix 3 [ ] STREAM CONNECTED 151002 1/pilot-agent var/run/secrets/workload-spiffe-uds/socket

unix 3 [ ] STREAM CONNECTED 152729 -

unix 3 [ ] STREAM CONNECTED 152723 -

unix 3 [ ] STREAM CONNECTED 152727 -

unix 3 [ ] STREAM CONNECTED 150129 12/envoy

unix 3 [ ] STREAM CONNECTED 152726 -

unix 3 [ ] STREAM CONNECTED 152724 -

unix 3 [ ] STREAM CONNECTED 152722 -

unix 3 [ ] STREAM CONNECTED 150979 12/envoy

unix 3 [ ] STREAM CONNECTED 152728 -

unix 3 [ ] STREAM CONNECTED 152725 -

unix 3 [ ] STREAM CONNECTED 150120 1/pilot-agent etc/istio/proxy/XDS

#

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- ps -ef

UID PID PPID C STIME TTY TIME CMD

istio-p+ 1 0 0 07:11 ? 00:00:00 /usr/local/bin/pilot-agent proxy sidecar --domain default.svc.cluster.local --p

istio-p+ 12 1 0 07:11 ? 00:00:02 /usr/local/bin/envoy -c etc/istio/proxy/envoy-rev.json --drain-time-s 45 --drai

istio-p+ 91 0 0 07:21 pts/0 00:00:00 ps -ef

# 출력되는 IP가 누구인지 확인 해보자

kubectl get pod,svc -A -owide

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- netstat -antp

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN -

tcp 0 0 127.0.0.1:15004 0.0.0.0:* LISTEN 1/pilot-agent

tcp 0 0 127.0.0.1:15000 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15090 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15090 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15021 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15021 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15006 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15006 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15001 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 0.0.0.0:15001 0.0.0.0:* LISTEN 12/envoy

tcp 0 0 172.16.1.10:15006 172.16.2.4:37814 ESTABLISHED 12/envoy

tcp 0 0 172.16.1.10:15021 172.16.1.1:42632 TIME_WAIT -

tcp 0 0 127.0.0.1:39158 127.0.0.1:15020 ESTABLISHED 12/envoy

tcp 0 0 172.16.1.10:15021 172.16.1.1:55752 TIME_WAIT -

tcp 0 0 172.16.1.10:51370 10.10.200.82:15012 ESTABLISHED 1/pilot-agent

tcp 0 0 172.16.1.10:15021 172.16.1.1:50394 TIME_WAIT -

tcp 0 0 172.16.1.10:51360 10.10.200.82:15012 ESTABLISHED 1/pilot-agent

tcp 0 0 172.16.1.10:15021 172.16.1.1:49496 TIME_WAIT -

tcp 0 0 127.0.0.1:39172 127.0.0.1:15020 ESTABLISHED 12/envoy

tcp6 0 0 :::80 :::* LISTEN -

tcp6 0 0 :::15020 :::* LISTEN 1/pilot-agent

tcp6 0 0 127.0.0.1:15020 127.0.0.1:39158 ESTABLISHED 1/pilot-agent

tcp6 0 0 127.0.0.1:15020 127.0.0.1:39172 ESTABLISHED 1/pilot-agent

# istiod 정보 같이 확인 : 출력되는 IP가 누구인지 확인 해보자

kubectl get pod,svc -A -owide

kubectl exec -it deploy/istiod -n istio-system -- ps -ef

kubectl exec -it deploy/istiod -n istio-system -- netstat -antp

kubectl exec -it deploy/istiod -n istio-system -- ss -nlp

kubectl exec -it deploy/istiod -n istio-system -- ss -np

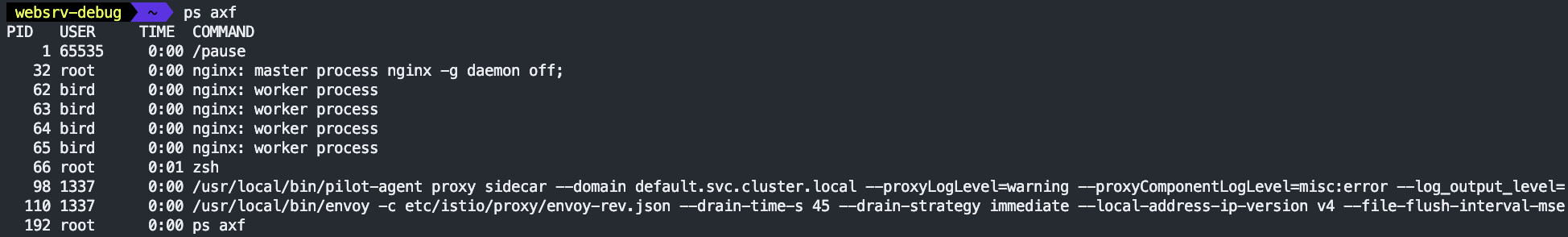

(심화 옵션) debug : 파드 디버깅

#

kubectl get pod

kc describe pod

# 방안1 : 파드의 복제본을 이용

kubectl debug $(kubectl get pod -l app=deploy-websrv -oname) -it --image=nicolaka/netshoot -c netdebug --share-processes --copy-to=websrv-debug --profile='sysadmin'

-----

ip -c addr

curl localhost

ps axf

PID USER TIME COMMAND

1 65535 0:00 /pause

26 root 0:00 nginx: master process nginx -g daemon off;

57 101 0:00 nginx: worker process

58 101 0:00 nginx: worker process

59 root 0:01 zsh

89 1337 0:00 /usr/local/bin/pilot-agent proxy sidecar --domain default.svc.cluster.local --proxyLogLevel=warning --proxyC

137 1337 0:00 /usr/local/bin/envoy -c etc/istio/proxy/envoy-rev0.json --restart-epoch 0 --drain-time-s 45 --drain-strategy

188 root 0:00 ps axf

ss

ss -l

ss -4tpl

ss -4tp

ss -xpl

ss -xp

netstat -n

exit

-----

kubectl delete pod websrv-debug

# 방안2 : 파드 내 컨테이너 삽입

kubectl debug $(kubectl get pod -l app=deploy-websrv -oname) -it --image=nicolaka/netshoot -c netdebug --profile='netadmin'

-----

ip -c addr

curl localhost

ps axf

ss

ss -l

ss -4tpl

ss -4tp

ss -xpl

ss -xp

exit

-----

방안 1 실습

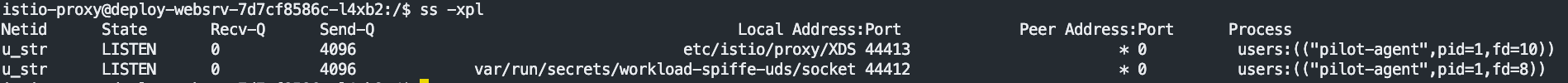

Istio - Istio proxy 와 Envoy 프로세스간 ‘유닉스 도메인 소켓 통신’ 환경을 실습으로 확인

# 파드 확인

kubectl get pod

# istio 컨테이너 접속

kubectl exec -it deploy/deploy-websrv -c istio-proxy -- bash

---------------------------------------------------------------

# SDS, XDS 는 소켓 타입

ls -al /etc/istio/proxy

total 28

drwxrwsrwt 2 root istio-proxy 120 Dec 13 13:03 .

drwxr-xr-x 1 root root 4096 Dec 13 13:03 ..

srw-rw-rw- 1 istio-proxy istio-proxy 0 Dec 13 13:03 SDS

srw-rw-rw- 1 istio-proxy istio-proxy 0 Dec 13 13:03 XDS

-rw-r--r-- 1 istio-proxy istio-proxy 17409 Dec 13 13:03 envoy-rev.json

-rw-r--r-- 1 istio-proxy istio-proxy 2967 Dec 13 13:03 grpc-bootstrap.json

# .json 파일 확인

more /etc/istio/proxy/envoy-rev.json

{

"node": {

"id": "sidecar~172.16.228.67~netpod-866d9d7765-tw7xd.default~default.svc.cluster.local",

"cluster": "netpod.default",

...

"admin": {

"access_log_path": "/dev/null",

"profile_path": "/var/lib/istio/data/envoy.prof",

"address": {

"socket_address": {

"address": "127.0.0.1",

"port_value": 15000

}

...

"dynamic_resources": {

"lds_config": {

"ads": {},

"initial_fetch_timeout": "0s",

"resource_api_version": "V3"

},

"cds_config": {

"ads": {},

"initial_fetch_timeout": "0s",

"resource_api_version": "V3"

},

"ads_config": {

"api_type": "GRPC",

"set_node_on_first_message_only": true,

"transport_api_version": "V3",

"grpc_services": [

{

"envoy_grpc": {

"cluster_name": "xds-grpc"

...

"static_resources": {

"clusters": [

{

...

"name": "xds-grpc",

"type" : "STATIC",

"connect_timeout": "1s",

"lb_policy": "ROUND_ROBIN",

"load_assignment": {

"cluster_name": "xds-grpc",

"endpoints": [{

"lb_endpoints": [{

"endpoint": {

"address":{

"pipe": {

"path": "./etc/istio/proxy/XDS"

}

...

"listeners":[

...

"address": {

"socket_address": {

"protocol": "TCP",

"address": "0.0.0.0",

"port_value": 15021

}

"filter_chains": [

{

"filters": [

{

"name": "envoy.filters.network.http_connection_manager",

"typed_config": {

"@type": "type.googleapis.com/envoy.extensions.filters.network.http_connection_manager.v3.HttpConnectionManager"

,

"codec_type": "AUTO",

"stat_prefix": "agent",

"route_config": {

"virtual_hosts": [

{

"name": "backend",

"domains": [

"*"

],

"routes": [

{

"match": {

"prefix": "/healthz/ready"

},

"route": {

"cluster": "agent"

...

more /etc/istio/proxy/grpc-bootstrap.json

# display only Unix domain sockets : Listener 과 ESTAB 상태 정보 확인

ss -xpl

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

u_str LISTEN 0 4096 etc/istio/proxy/SDS 446191 * 0 users:(("pilot-agent",pid=1,fd=13))

u_str LISTEN 0 4096 etc/istio/proxy/XDS 446192 * 0 users:(("pilot-agent",pid=1,fd=14))

ss -xp

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

u_str ESTAB 0 0 etc/istio/proxy/XDS 446483 * 446482 users:(("pilot-agent",pid=1,fd=16))

u_str ESTAB 0 0 etc/istio/proxy/SDS 446267 * 446266 users:(("pilot-agent",pid=1,fd=18))

u_str ESTAB 0 0 * 446482 * 446483 users:(("envoy",pid=16,fd=20))

u_str ESTAB 0 0 * 446266 * 446267 users:(("envoy",pid=16,fd=19))

# display only TCP sockets and display only IP version 4 sockets

ss -4tpl

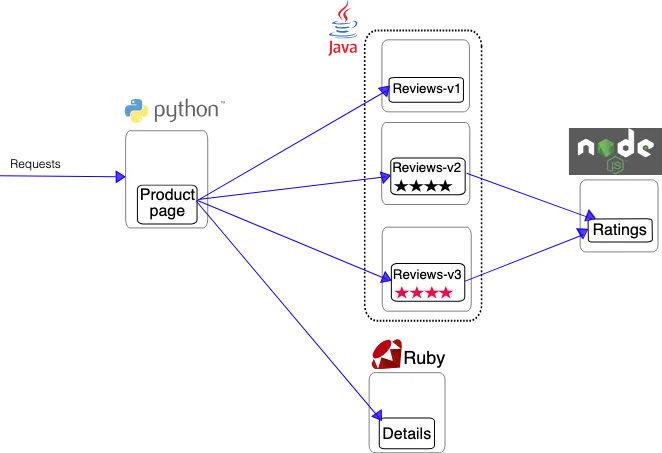

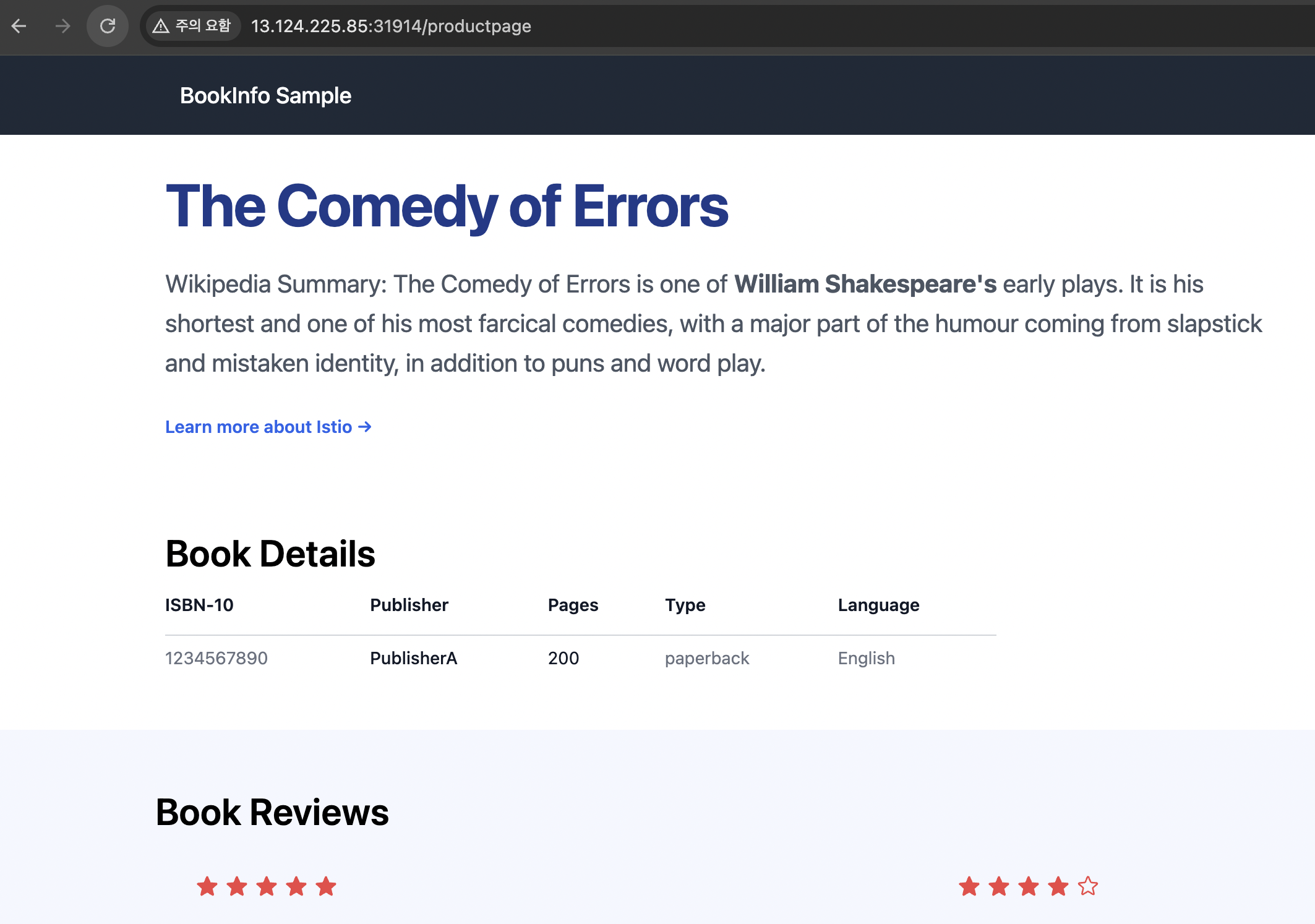

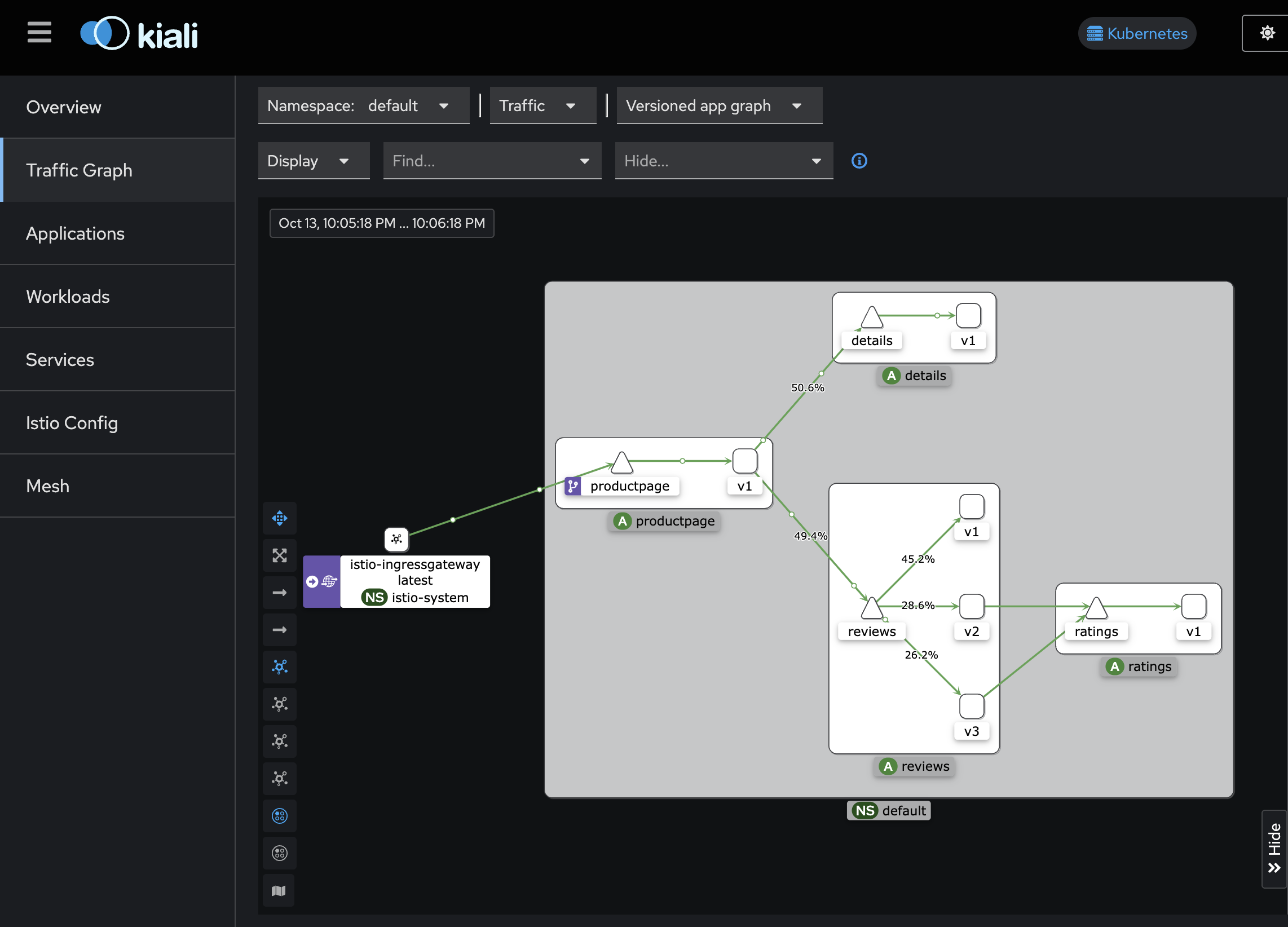

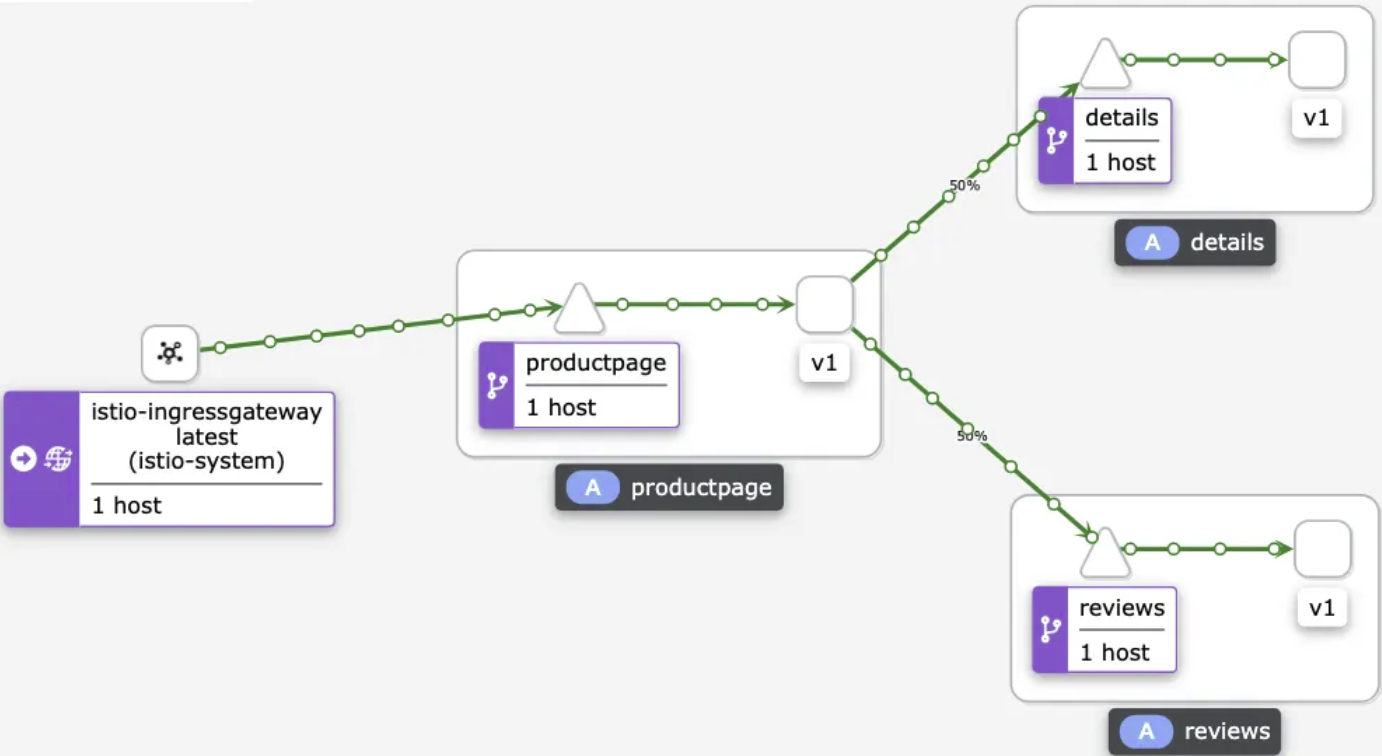

Bookinfo 실습 & Istio 기능

Bookinfo 애플리케이션 소개 : 4개의 마이크로서비스로 구성 : Productpage, reviews, ratings, details - 링크

-ProductPage 페이지에서 요청을 받으면, 도서 리뷰를 보여주는 Reviews 서비스와 도서 상세 정보를 보여주는 Details 서비스에 접속하고,

-ProductPage 는 Reviews 와 Details 결과를 사용자에게 응답한다.

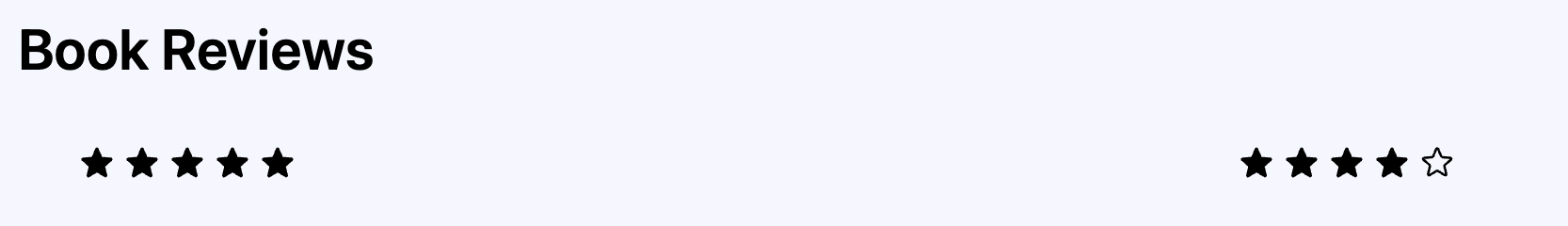

-Reviews 서비스는 v1, v2, v3 세 개의 버전이 있고 v2, v3 버전의 경우 Ratings 서비스에 접소갛여 도서에 대한 5단계 평가를 가져옴.

-Reviews 서비스의 차이는, v1은 Rating 이 없고, v2는 검은색 별로 Ratings 가 표시되며, v3는 색깔이 있는 별로 Ratings 가 표시됨.

Bookinfo 애플리케이션 배포 - 링크

# 모니터링

watch -d 'kubectl get pod -owide;echo;kubectl get svc'

# Bookinfo 애플리케이션 배포

echo $ISTIOV

cat ~/istio-$ISTIOV/samples/bookinfo/platform/kube/bookinfo.yaml

kubectl apply -f ~/istio-$ISTIOV/samples/bookinfo/platform/kube/bookinfo.yaml

# 확인

kubectl get all,sa

# product 웹 접속 확인

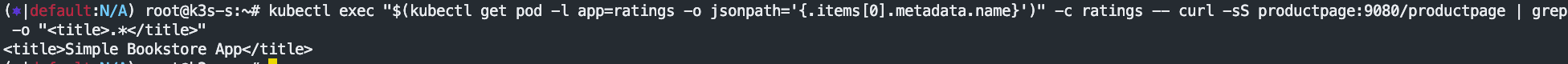

kubectl exec "$(kubectl get pod -l app=ratings -o jsonpath='{.items[0].metadata.name}')" -c ratings -- curl -sS productpage:9080/productpage | grep -o "<title>.*</title>"

# 로그

kubetail -l app=productpage -f

Istio 를 통한 인입 기본 설정

bookinfo-gateway.yaml

# Istio Gateway/VirtualService 설정

cat ~/istio-$ISTIOV/samples/bookinfo/networking/bookinfo-gateway.yaml

kubectl apply -f ~/istio-$ISTIOV/samples/bookinfo/networking/bookinfo-gateway.yaml

# 확인

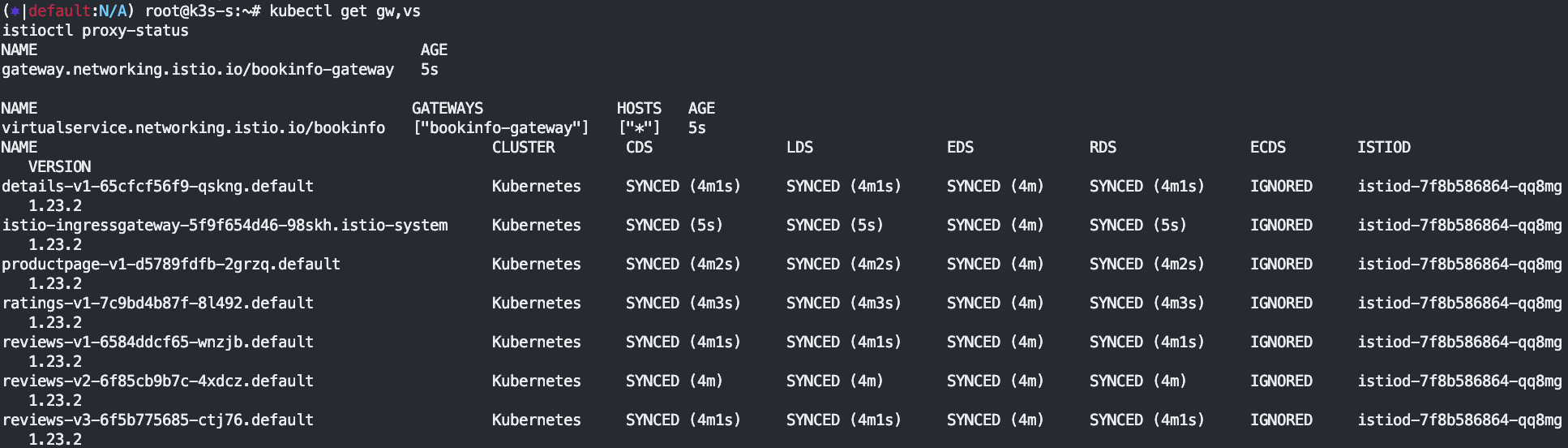

kubectl get gw,vs

istioctl proxy-status

NAME CLUSTER CDS LDS EDS RDS ECDS ISTIOD VERSION

details-v1-65cfcf56f9-4drsk.default Kubernetes SYNCED (7m4s) SYNCED (7m4s) SYNCED (6m57s) SYNCED (7m4s) IGNORED istiod-7f8b586864-mv944 1.23.2

istio-ingressgateway-5f9f654d46-c4g7s.istio-system Kubernetes SYNCED (3m7s) SYNCED (3m7s) SYNCED (6m57s) SYNCED (3m7s) IGNORED istiod-7f8b586864-mv944 1.23.2

productpage-v1-d5789fdfb-5cr6m.default Kubernetes SYNCED (6m59s) SYNCED (6m59s) SYNCED (6m57s) SYNCED (6m59s) IGNORED istiod-7f8b586864-mv944 1.23.2

ratings-v1-7c9bd4b87f-9q4nv.default Kubernetes SYNCED (7m3s) SYNCED (7m3s) SYNCED (6m57s) SYNCED (7m3s) IGNORED istiod-7f8b586864-mv944 1.23.2

reviews-v1-6584ddcf65-rqgp7.default Kubernetes SYNCED (7m2s) SYNCED (7m2s) SYNCED (6m57s) SYNCED (7m2s) IGNORED istiod-7f8b586864-mv944 1.23.2

reviews-v2-6f85cb9b7c-h6m7p.default Kubernetes SYNCED (7m2s) SYNCED (7m2s) SYNCED (6m57s) SYNCED (7m2s) IGNORED istiod-7f8b586864-mv944 1.23.2

reviews-v3-6f5b775685-rprpb.default Kubernetes SYNCED (6m58s) SYNCED (6m58s) SYNCED (6m57s) SYNCED (6m58s) IGNORED istiod-7f8b586864-mv944 1.23.2

# productpage 파드의 istio-proxy 로그 확인 Access log 가 출력 - Default access log format : 링크

kubetail -l app=productpage -c istio-proxy -f

Istio 를 통한 productpage 접속(반복) 테스트 & 웹 브라우저 접속 테스트*

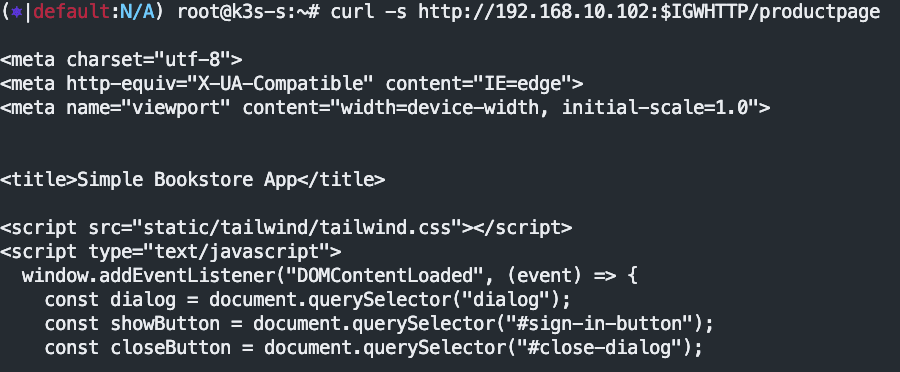

-k3s-s NodePort 접속 확인

#

export IGWHTTP=$(kubectl get service -n istio-system istio-ingressgateway -o jsonpath='{.spec.ports[1].nodePort}')

echo $IGWHTTP

30492

# 접속 확인

kubectl get svc -n istio-system istio-ingressgateway

curl -s http://localhost:$IGWHTTP/productpage

curl -s http://192.168.10.101:$IGWHTTP/productpage

curl -s http://192.168.10.102:$IGWHTTP/productpage

# 정보 확인

echo $MYDOMAIN

cat /etc/hosts

#

curl -s http://$MYDOMAIN:$IGWHTTP/productpage

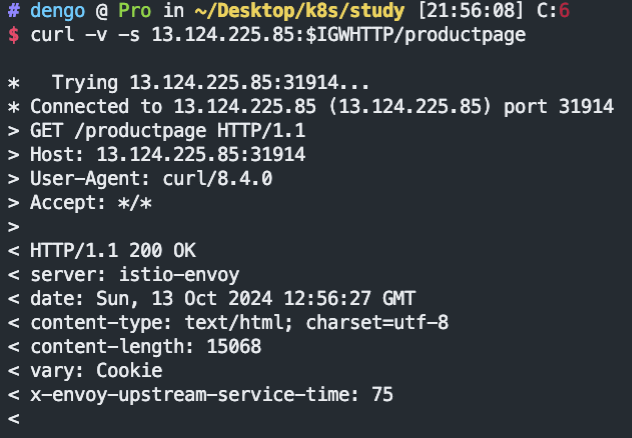

자신의 PC에서 접속 확인

#

echo $MYDOMAIN $IGWHTTP

cat /etc/hosts

#

curl -v -s $MYDOMAIN:$IGWHTTP/productpage

echo -e "http://$MYDOMAIN:$IGWHTTP/productpage"

#

aws ec2 describe-instances --query "Reservations[*].Instances[*].{PublicIPAdd:PublicIpAddress,InstanceName:Tags[?Key=='Name']|[0].Value,Status:State.Name}" --filters Name=instance-state-name,Values=running --output text

testpc 에서 접속 실행

# istio ingress gw 를 통한 접속 테스트

curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>"

while true; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 1; done

for i in {1..100}; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; done

자신의 PC 에서 웹 브라우저를 통해서 http://NodeIP:NodePort/productpage 로 접속 후 새로고침 해보자 → Reviews 와 Ratings 변경 확인!

별이 바뀌는 것 확인

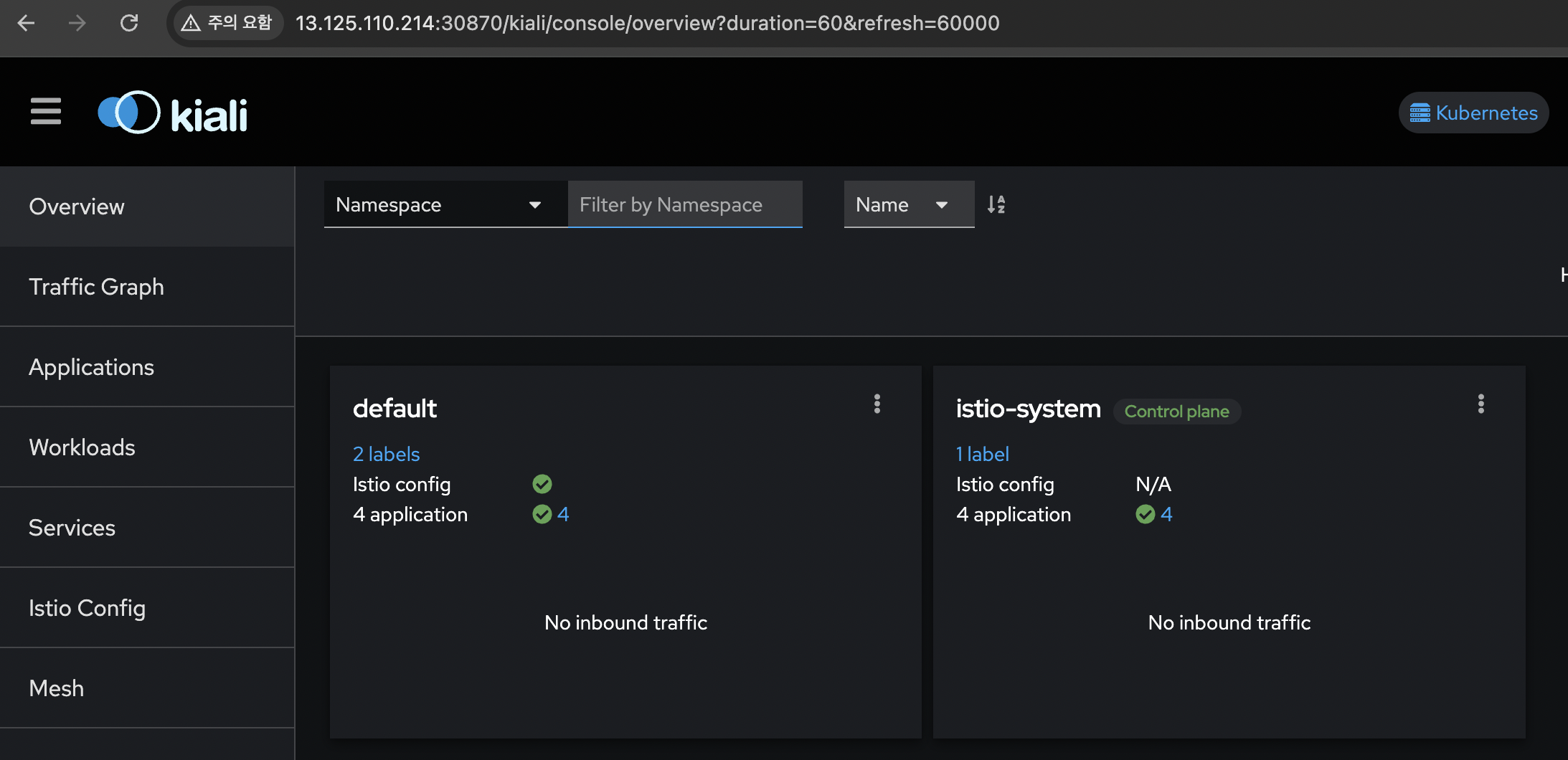

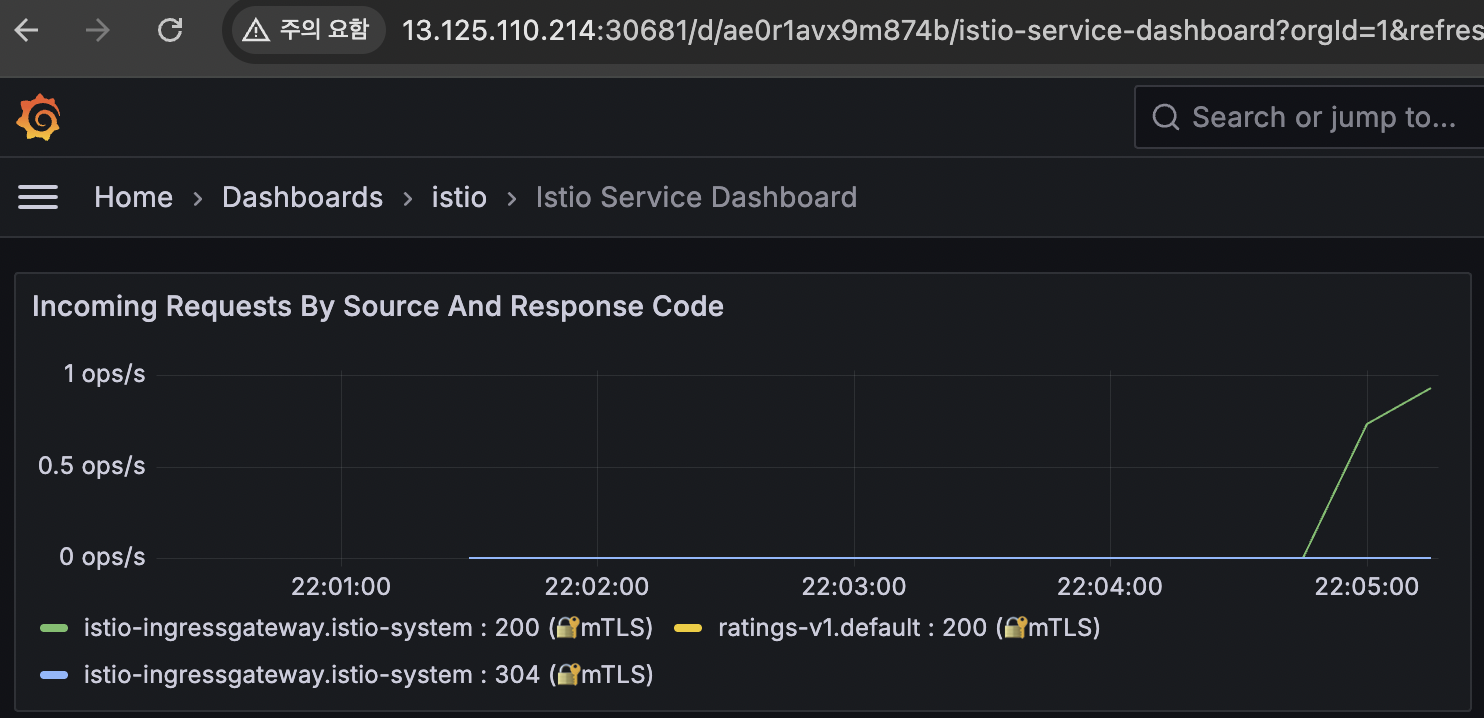

모니터링 - Blog

Integrations

Other software that Istio can integrate with to provide additional functionality.

istio.io

Kiali (키알리) 소개 : 주 데이터 소스(Prometheus, Jaeger)- 링크 링크2 링크3

Prometheus, Tracing, Grafana

Kiali data sources and add-ons.

kiali.io

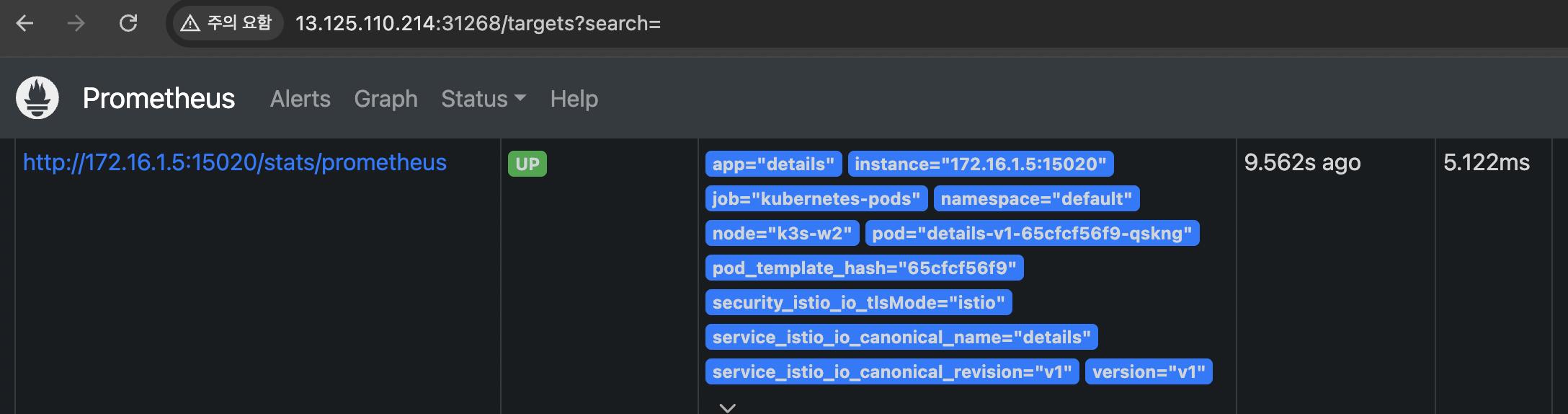

Addon 설치 : Kiali (키알리) 대시보드 along with Prometheus, Grafana, and Jaeger - 링크

Getting Started

Try Istio’s features quickly and easily.

istio.io

# Install Kiali and the other addons and wait for them to be deployed. : Kiali dashboard, along with Prometheus, Grafana, and Jaeger.

tree ~/istio-$ISTIOV/samples/addons/

kubectl apply -f ~/istio-$ISTIOV/samples/addons # 디렉터리에 있는 모든 yaml 자원을 생성

kubectl rollout status deployment/kiali -n istio-system

# 확인

kubectl get all,sa,cm -n istio-system

kubectl get svc,ep -n istio-system

# kiali 서비스 변경

kubectl patch svc -n istio-system kiali -p '{"spec":{"type":"NodePort"}}'

# kiali 웹 접속 주소 확인

KIALINodePort=$(kubectl get svc -n istio-system kiali -o jsonpath={.spec.ports[0].nodePort})

echo -e "KIALI UI URL = http://$(curl -s ipinfo.io/ip):$KIALINodePort"

# Grafana 서비스 변경

kubectl patch svc -n istio-system grafana -p '{"spec":{"type":"NodePort"}}'

# Grafana 웹 접속 주소 확인 : 7개의 대시보드

GRAFANANodePort=$(kubectl get svc -n istio-system grafana -o jsonpath={.spec.ports[0].nodePort})

echo -e "Grafana URL = http://$(curl -s ipinfo.io/ip):$GRAFANANodePort"

# Prometheus 서비스 변경

kubectl patch svc -n istio-system prometheus -p '{"spec":{"type":"NodePort"}}'

# Prometheus 웹 접속 주소 확인

PROMENodePort=$(kubectl get svc -n istio-system prometheus -o jsonpath={.spec.ports[0].nodePort})

echo -e "Prometheus URL = http://$(curl -s ipinfo.io/ip):$PROMENodePort"

프로메테우스 : Targets - 파드 별로 tcp 15020 에 /stats/prometheus

자신의 PC 에서 웹 브라우저를 통해서 KAILI 웹 접속 해보자!

Kiali (키알리) 대시보드 둘러보기 - 링크

Visualizing Your Mesh

This task shows you how to visualize your services within an Istio mesh.

istio.io

Namespace 를 default 로 선택 후 Graph (Traffic, Versioned app graph) 에서 Display 옵션 중 ‘Traffic Distribution’ 과 ‘Traffic Animation’ 활성화! , Security 체크 해보자 (Last 1m, Evety 10s) Last 5m

k8s-rtr 에서 트래픽 요청 간격을 조절해보자 (1초, 0.5초, 0.3초, 0.1초)

testpc 에서 아래 실행

# 반복 접속 테스트

while true; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 1; done

while true; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 0.1; done

while true; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 0.5; done

for i in {1..100}; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; done

for i in {1..1000}; do curl -s $MYDOMAIN:$IGWHTTP/productpage | grep -o "<title>.*</title>" ; done

Applications 과 Services 측면에서의 정보를 확인해보자

Workloads 에서 Logs(istio-proxy, app) 를 확인할 수 있고, Envoy 관련 설정 정보(Clusters, Listeners, Routes, Config 등)를 편리하게 볼 수 있다

Istio Config 에서 Istio 관련 설정을 볼 수 있고, Action 으로 Istio 관련 오브젝트를 설정/삭제 할 수 있다

Traffic Management

동작 소개 : 클라이언트 PC → Istio ingressgateway 파드 → (Gateway, VirtualService + DestinationRule) → Cluster(Endpoint - 파드)

Gateway : 지정한 인그레스 게이트웨이로부터 트래픽이 인입, 프로토콜 및 포트, HOSTS, Proxy 등 설정 가능

VirtualService : 인입 처리할 hosts 설정, L7 PATH 별 라우팅, 목적지에 대한 정책 설정 가능 (envoy route config) - 링크

Traffic Management

Describes the various Istio features focused on traffic routing and control.

istio.io

DestinationRule : 실제 도착지(서비스와 1:1 연결)의 정교한 정책(부하분산, 연결 옵션, 서킷 브레이크, TLS 등)을 설정 - 링크

Traffic Management

Describes the various Istio features focused on traffic routing and control.

istio.io

Request Routing - 링크

실습 전 기본 DestinationRule 적용 : 각각의 파드에 subset 지정

# 샘플 파일들 확인

cd ~/istio-$ISTIOV/samples/bookinfo/networking

tree

# 기본 DestinationRule 적용

kubectl apply -f destination-rule-all.yaml

# DestinationRule 확인 dr(=destinationrules) : KIALI Services 확인 시 GW, VS, DR 확인

kubectl get dr

NAME HOST AGE

details details 16m

productpage productpage 16m

ratings ratings 16m

reviews reviews 16m

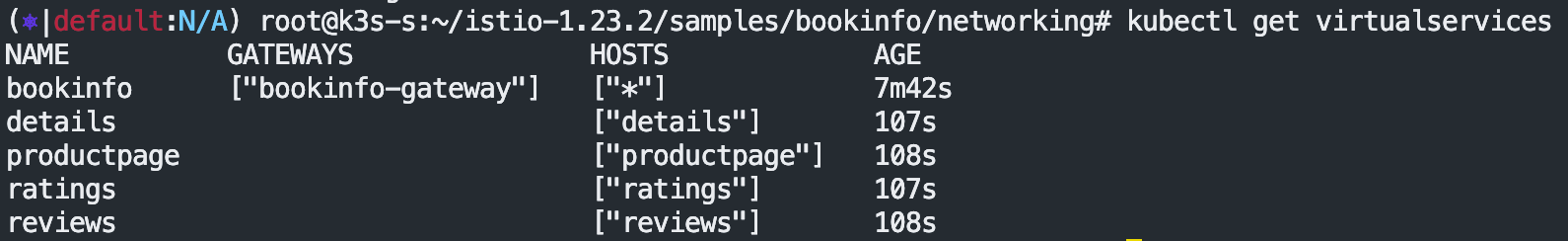

virtual-service-all-v1.yaml : 4개 서비스 모두 v1 의 서브셋(subset) 에 전송하는 정책 테스트

-virtual-service-all-v1.yaml

# istio vs(virtualservices) 확인

kubectl get vs

NAME GATEWAYS HOSTS AGE

bookinfo ["bookinfo-gateway"] ["*"] 85m

# 모든 마이크로서비스에 대해 v1 의 서브셋(subset) 에 전송되게 virtualservices 적용

kubectl apply -f virtual-service-all-v1.yaml

# istio vs(virtualservices) 확인 >> KIALI 에서 reviews v2,v3 향하는 트래픽 경로가 사라진다!

kubectl get virtualservices

NAME GATEWAYS HOSTS AGE

bookinfo ["bookinfo-gateway"] ["*"] 85m

details ["details"] 9s

productpage ["productpage"] 9s

ratings ["ratings"] 9s

reviews ["reviews"] 9s

virtual-service-reviews-test-v2.yaml : User Identity 기반 라우팅, end-user 커스텀 헤더에 jason 매칭 시 reviews v2 로 전달

virtual-service-reviews-test-v2.yaml : match 설정이 위에 배치되어 있다

Match 조건에는 완전 일치(exact) , 전방 일치(prefix) , 정규 표현(regex) - 3가지 패턴을 선택할 수 있다

# 모든 마이크로서비스에 대해 v1 의 서브셋(subset) 에 전송되게 virtualservices 적용

kubectl apply -f virtual-service-reviews-test-v2.yaml

# jason 로그인 시 로그 확인

kubetail -l app=productpage -f

[productpage-v1-6b746f74dc-7ptpj productpage] INFO:werkzeug:127.0.0.6 - - [13/Feb/2022 09:00:37] "POST /login HTTP/1.1" 302 -

[productpage-v1-6b746f74dc-7ptpj productpage] DEBUG:urllib3.connectionpool:Starting new HTTP connection (1): details:9080

[productpage-v1-6b746f74dc-7ptpj productpage] send: b'GET /details/0 HTTP/1.1\r\nHost: details:9080\r\nuser-agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36\r\nAccept-Encoding: gzip, deflate\r\nAccept: */*\r\nConnection: keep-alive\r\nX-B3-TraceId: 5d48ade1f048c3fc7ebe4197c22c3275\r\nX-B3-SpanId: 675da1ab468945b5\r\nX-B3-ParentSpanId: 7ebe4197c22c3275\r\nX-B3-Sampled: 1\r\nend-user: jason\r\nx-request-id: 95907bc3-1a86-9f1d-8963-3723b9fb1e21\r\n\r\n'

[productpage-v1-6b746f74dc-7ptpj productpage] reply: 'HTTP/1.1 200 OK\r\n'

[productpage-v1-6b746f74dc-7ptpj productpage] header: content-type: application/json

[productpage-v1-6b746f74dc-7ptpj productpage] header: server: envoy

[productpage-v1-6b746f74dc-7ptpj productpage] header: date: Sun, 13 Feb 2022 09:00:37 GMT

[productpage-v1-6b746f74dc-7ptpj productpage] header: content-length: 178

[productpage-v1-6b746f74dc-7ptpj productpage] header: x-envoy-upstream-service-time: 1

[productpage-v1-6b746f74dc-7ptpj productpage] DEBUG:urllib3.connectionpool:http://details:9080 "GET /details/0 HTTP/1.1" 200 178

[productpage-v1-6b746f74dc-7ptpj productpage] DEBUG:urllib3.connectionpool:Starting new HTTP connection (1): reviews:9080

[productpage-v1-6b746f74dc-7ptpj productpage] send: b'GET /reviews/0 HTTP/1.1\r\nHost: reviews:9080\r\nuser-agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36\r\nAccept-Encoding: gzip, deflate\r\nAccept: */*\r\nConnection: keep-alive\r\nX-B3-TraceId: 5d48ade1f048c3fc7ebe4197c22c3275\r\nX-B3-SpanId: 675da1ab468945b5\r\nX-B3-ParentSpanId: 7ebe4197c22c3275\r\nX-B3-Sampled: 1\r\nend-user: jason\r\nx-request-id: 95907bc3-1a86-9f1d-8963-3723b9fb1e21\r\n\r\n'

[productpage-v1-6b746f74dc-7ptpj productpage] reply: 'HTTP/1.1 200 OK\r\n'

[productpage-v1-6b746f74dc-7ptpj productpage] header: x-powered-by: Servlet/3.1

[productpage-v1-6b746f74dc-7ptpj productpage] header: content-type: application/json

[productpage-v1-6b746f74dc-7ptpj productpage] header: date: Sun, 13 Feb 2022 09:00:37 GMT

[productpage-v1-6b746f74dc-7ptpj productpage] header: content-language: en-US

[productpage-v1-6b746f74dc-7ptpj productpage] header: content-length: 379

[productpage-v1-6b746f74dc-7ptpj productpage] header: x-envoy-upstream-service-time: 32

[productpage-v1-6b746f74dc-7ptpj productpage] header: server: envoy

[productpage-v1-6b746f74dc-7ptpj productpage] DEBUG:urllib3.connectionpool:http://reviews:9080 "GET /reviews/0 HTTP/1.1" 200 379

[productpage-v1-6b746f74dc-7ptpj productpage] INFO:werkzeug:127.0.0.6 - - [13/Feb/2022 09:00:37] "GET /productpage HTTP/1.1" 200 -

웹 브라우저에서 productpage 로 접속 후 새로 고침 해보자 → 출력 내용 확인

웹 브라우저에서 productpage 오른쪽 상단에 Sign in 클릭 후 jason 과 암호(아무거나) 입력 → 새로고침 출력 내용 확인 ⇒ sign out 시 출력 내용 확인

virtual-service-reviews-test-v2.yaml : User Identity 기반 라우팅, end-user 커스텀 헤더에 jason 매칭 시 reviews v2 로 전달

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- match:

- headers:

end-user:

exact: jason

route:

- destination:

host: reviews

subset: v2

- route:

- destination:

host: reviews

subset: v1

Fault Injection (HTTP 결함 주입) - 의도적으로 지연(Latency)를 발생시키거나 중단 - 링크

Fault Injection

This task shows you how to inject faults to test the resiliency of your application.

istio.io

virtual-service-ratings-test-delay.yaml : end-user 가 jason 는 ratings v1 에 7초 지연 발생, 그외 사용자는 ratings v1 정상 연결

# virtualservices 적용

kubectl apply -f virtual-service-ratings-test-delay.yaml

# 로그 확인 : product 입장에서 접속 사용자(clinet) 연결을 끊어버림 0 DC downstream_remote_disconnect

kubetail -l app=productpage -f

[productpage-v1-6b746f74dc-7ptpj istio-proxy] [2022-02-13T09:23:01.300Z] "POST /login HTTP/1.1" 302 - via_upstream - "-" 29 285 2 2 "192.168.10.1" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "e6a380e6-7de8-9555-9cbb-d13b70bf6e55" "192.168.10.101:31198" "172.16.158.5:9080" inbound|9080|| 127.0.0.6:56481 172.16.158.5:9080 192.168.10.1:0 outbound_.9080_._.productpage.default.svc.cluster.local default

[productpage-v1-6b746f74dc-7ptpj istio-proxy] [2022-02-13T09:23:01.311Z] "GET /details/0 HTTP/1.1" 200 - via_upstream - "-" 0 178 2 1 "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "df1ff5a9-009f-9008-a67e-be495f109dbb" "details:9080" "172.16.158.3:9080" outbound|9080||details.default.svc.cluster.local 172.16.158.5:55976 10.109.236.60:9080 172.16.158.5:45710 - default

[productpage-v1-6b746f74dc-7ptpj productpage] send: b'GET /reviews/0 HTTP/1.1\r\nHost: reviews:9080\r\nuser-agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36\r\nAccept-Encoding: gzip, deflate\r\nAccept: */*\r\nConnection: keep-alive\r\nX-B3-TraceId: bf5f7702da5020ac4d0295dad1fc186d\r\nX-B3-SpanId: 78e269a1d2ed831e\r\nX-B3-ParentSpanId: 4d0295dad1fc186d\r\nX-B3-Sampled: 1\r\nend-user: jason\r\nx-request-id: df1ff5a9-009f-9008-a67e-be495f109dbb\r\n\r\n'

[productpage-v1-6b746f74dc-7ptpj productpage] DEBUG:urllib3.connectionpool:Starting new HTTP connection (1): reviews:9080

[productpage-v1-6b746f74dc-7ptpj istio-proxy] [2022-02-13T09:23:01.316Z] "GET /reviews/0 HTTP/1.1" 0 DC downstream_remote_disconnect - "-" 0 0 3003 - "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "df1ff5a9-009f-9008-a67e-be495f109dbb" "reviews:9080" "172.16.184.1:9080" outbound|9080|v2|reviews.default.svc.cluster.local 172.16.158.5:51808 10.99.123.193:9080 172.16.158.5:57772 - -

[productpage-v1-6b746f74dc-7ptpj productpage] send: b'GET /reviews/0 HTTP/1.1\r\nHost: reviews:9080\r\nuser-agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36\r\nAccept-Encoding: gzip, deflate\r\nAccept: */*\r\nConnection: keep-alive\r\nX-B3-TraceId: bf5f7702da5020ac4d0295dad1fc186d\r\nX-B3-SpanId: 78e269a1d2ed831e\r\nX-B3-ParentSpanId: 4d0295dad1fc186d\r\nX-B3-Sampled: 1\r\nend-user: jason\r\nx-request-id: df1ff5a9-009f-9008-a67e-be495f109dbb\r\n\r\n'

[productpage-v1-6b746f74dc-7ptpj productpage] INFO:werkzeug:127.0.0.6 - - [13/Feb/2022 09:23:07] "GET /productpage HTTP/1.1" 200 -

[productpage-v1-6b746f74dc-7ptpj istio-proxy] [2022-02-13T09:23:04.335Z] "GET /reviews/0 HTTP/1.1" 0 DC downstream_remote_disconnect - "-" 0 0 3003 - "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "df1ff5a9-009f-9008-a67e-be495f109dbb" "reviews:9080" "172.16.184.1:9080" outbound|9080|v2|reviews.default.svc.cluster.local 172.16.158.5:37756 10.99.123.193:9080 172.16.158.5:57796 - -

[productpage-v1-6b746f74dc-7ptpj istio-proxy] [2022-02-13T09:23:01.307Z] "GET /productpage HTTP/1.1" 200 - via_upstream - "-" 0 3992 6033 6032 "192.168.10.1" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "df1ff5a9-009f-9008-a67e-be495f109dbb" "192.168.10.101:31198" "172.16.158.5:9080" inbound|9080|| 127.0.0.6:37143 172.16.158.5:9080 192.168.10.1:0 outbound_.9080_._.productpage.default.svc.cluster.local default

virtual-service-ratings-test-abort.yaml : end-user 가 jason 는 ratings v1 에 500 에러 리턴, 그외 사용자는 ratings v1 정상 연결

# virtualservices 적용

kubectl apply -f virtual-service-ratings-test-abort.yaml

# 로그 확인

kubetail -l version=v2 -f

[reviews-v2-7bf8c9648f-tn7p9 reviews] Error: unable to contact http://ratings:9080/ratings got status of 500

[reviews-v2-7bf8c9648f-tn7p9 istio-proxy] [2022-02-13T10:03:27.112Z] "GET /ratings/0 HTTP/1.1" 500 FI fault_filter_abort - "-" 0 18 0 - "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "cb6d8737-9e44-9a16-900c-f8113e135ec9" "ratings:9080" "-" outbound|9080|v1|ratings.default.svc.cluster.local - 10.102.55.86:9080 172.16.184.1:48312 - -

[reviews-v2-7bf8c9648f-tn7p9 istio-proxy] [2022-02-13T10:03:27.105Z] "GET /reviews/0 HTTP/1.1" 200 - via_upstream - "-" 0 425 17 16 "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.80 Safari/537.36" "cb6d8737-9e44-9a16-900c-f8113e135ec9" "reviews:9080" "172.16.184.1:9080" inbound|9080|| 127.0.0.6:40455 172.16.184.1:9080 172.16.158.5:41114 outbound_.9080_.v2_.reviews.default.svc.cluster.local default

Circuit Breaking 테스트를 위한 httpbin 배포 : A simple HTTP Request & Response Service - 링크

istio/samples/httpbin/httpbin-nodeport.yaml at master · istio/istio

Connect, secure, control, and observe services. Contribute to istio/istio development by creating an account on GitHub.

github.com

# httpbin 배포

kubectl apply -f ~/istio-$ISTIOV/samples/httpbin/httpbin-nodeport.yaml

# httpbin service 접속 : 마스터/워커 노드에서 시도

CIP=$(kubectl get svc httpbin -o jsonpath={.spec.clusterIP})

curl -s $CIP:8000 | grep -o "<title>.*</title>"

curl -s $CIP:8000/html

curl -s $CIP:8000/status/500 -v

time curl -s $CIP:8000/delay/5

real 0m5.013s

user 0m0.004s

sys 0m0.004s

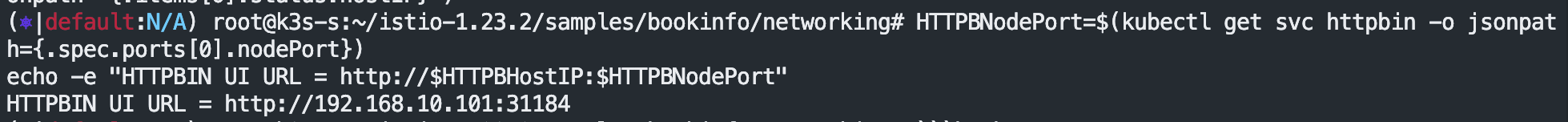

# httpbin 웹 접속 주소 확인

HTTPBHostIP=$(kubectl get pod -l app=httpbin -o jsonpath='{.items[0].status.hostIP}')

HTTPBNodePort=$(kubectl get svc httpbin -o jsonpath={.spec.ports[0].nodePort})

echo -e "HTTPBIN UI URL = http://$HTTPBHostIP:$HTTPBNodePort"

# (옵션) 로그 확인

kubetail -l app=httpbin

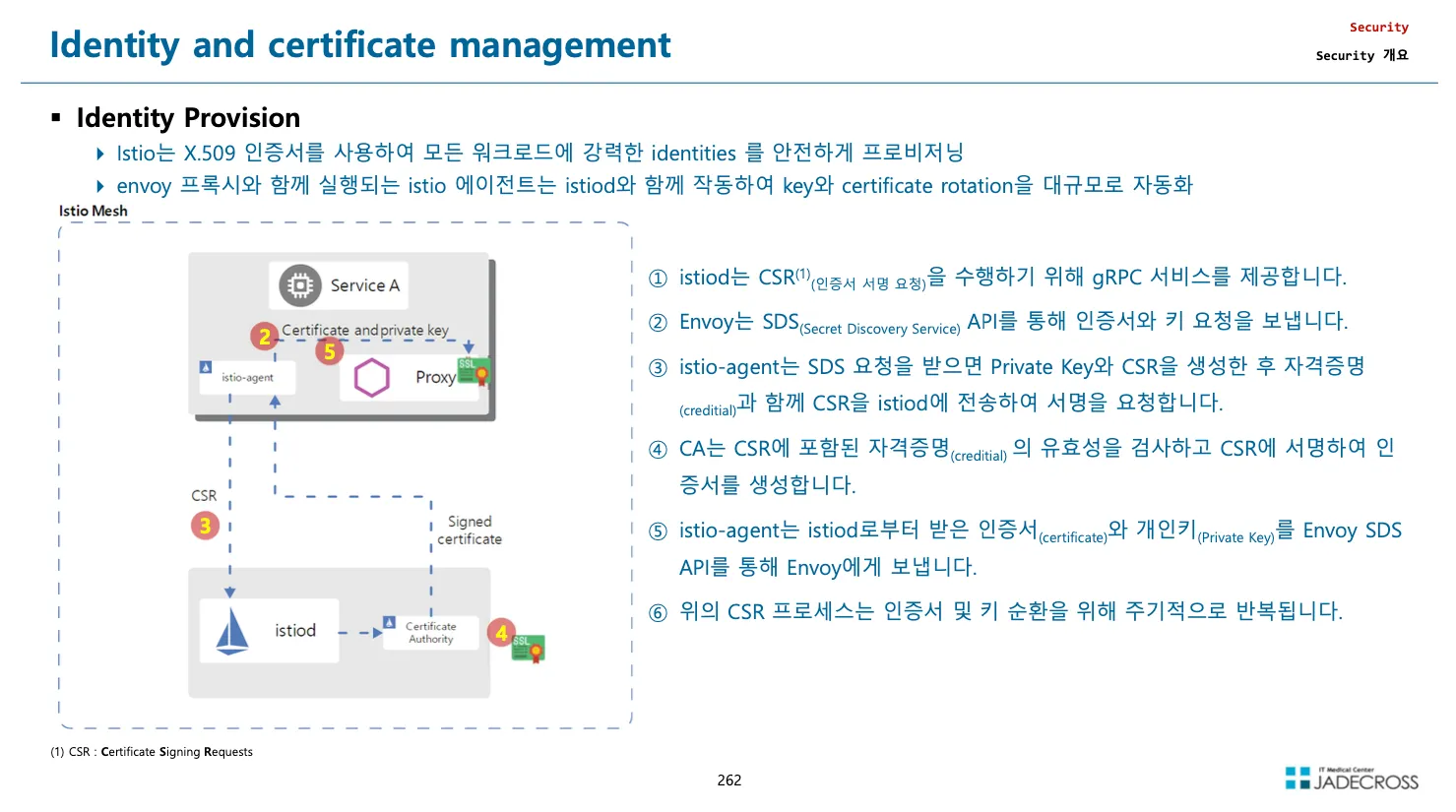

Security

Demonstrates how to secure the mesh.

istio.io

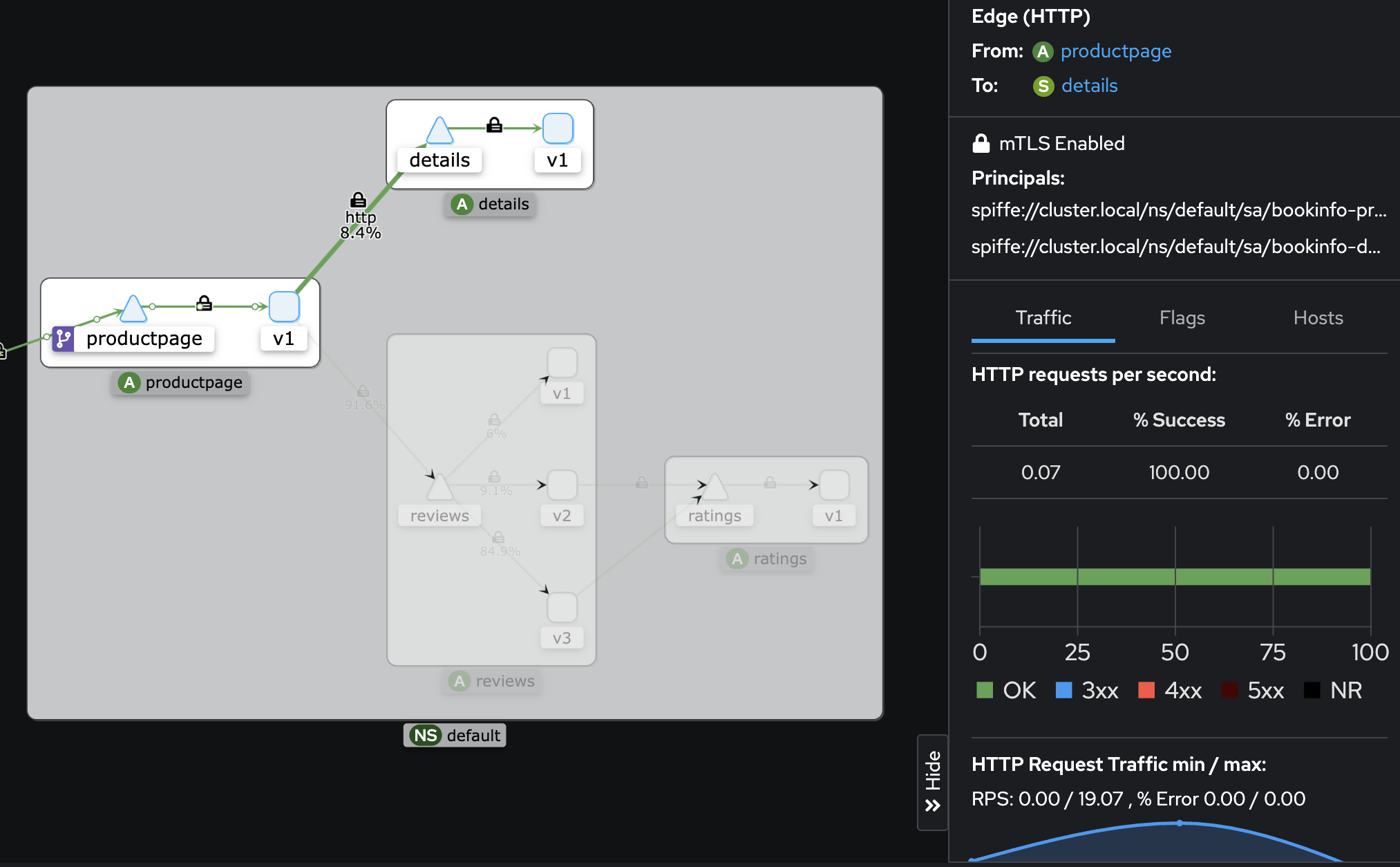

Authentication, Authorization (Auto mutual TLS)

Istio securely provisions strong identities to every workload with X.509 certificates. Istio agents, running alongside each Envoy proxy, work together with istiod to automate key and certificate rotation at scale. The following diagram shows the identity provisioning flow.

Authentication (Auto mutual TLS) 실습 : mTLS - 링크 & PeerAuthentication - 링크 링크2

Authentication Policy

Shows you how to use Istio authentication policy to set up mutual TLS and basic end-user authentication.

istio.io

기존 파드에 로그에서 인증서 등 보안 관련 내용 확인

# CA Endpoint, CA(/var/run/secret/istio/root-cert,pem), citadelclient, SDS server 등등

k logs rating-v -c istio-proxy -

kubetail

# envoy 에 cert 정보 확인 : istio-proxy 에 admin페이지 접속 or kaila 에서 envoy 에서 확인

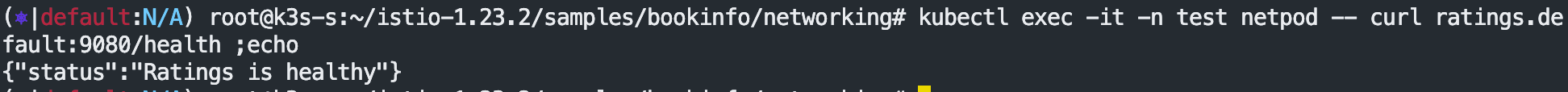

test 네임스페이스 생성 후 파드 생성(sidecar 미적용) 후 ratings 접속

# 네임스페이스 생성

kubectl create ns test

# 파드 생성

cat <<EOF | kubectl create -f -

apiVersion: v1

kind: Pod

metadata:

name: netpod

namespace: test

spec:

containers:

- name: netshoot-pod

image: nicolaka/netshoot

command: ["tail"]

args: ["-f", "/dev/null"]

terminationGracePeriodSeconds: 0

EOF

# 확인 : sidecar 미적용

kubectl get pod -n test

# ratings 서비스 확인

kubectl get svc ratings

# ratings 접속 시도 : 성공

kubectl exec -it -n test netpod -- curl ratings.default:9080/health ;echo

{"status":"Ratings is healthy"}

# 로그 확인

kubetail -l app=ratings -f

# Peer authentication 설정 변경 : PERMISSIVE(mTLS 사용/미사용 모두 허용) → STRICT(반드시 mTLS 사용, 미사용 시 거부)

cat <<EOF | kubectl create -f -

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default-strict

spec:

mtls:

mode: STRICT

EOF

# ratings 접속 시도 : 실패!

kubectl exec -it -n test netpod -- curl ratings.default:9080/health ;echo

curl: (56) Recv failure: Connection reset by peer

command terminated with exit code 56

kubetail -l app=ratings -f

[ratings-v1-b6994bb9-v6grn istio-proxy] [2022-02-14T20:36:39.136Z] "- - -" 0 NR filter_chain_not_found - "-" 0 0 0 - "-" "-" "-" "-" "-" - - 172.16.184.3:9080 172.16.116.4:49054 - -

Istio 트래픽 흐름

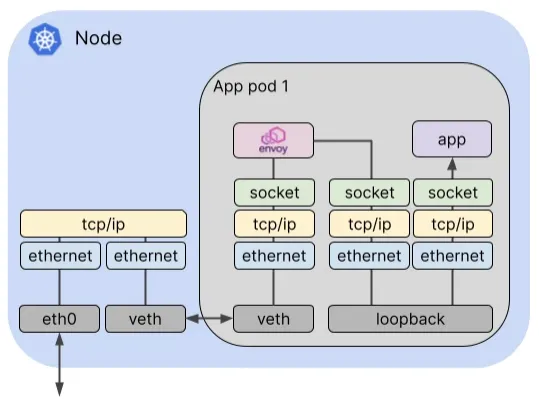

Istio 통신 : 호스트의 tcp/ip 와 iptables 과 파드 내에 iptables 와 envoy 를 경유

- 달리기에 비유하자면, Istio 가 없을 경우를 운동장 한바퀴라면, istio 사용 시 대략 운동장 세바퀴라고 볼 수 있습니다.

- Istio 사용 시 장점도 있지만, 없을 경우 대비 비용(지연 추가, 프로세싱 추가, 복잡한 구조 등)이 추가됩니다.

Istio 접속 테스트를 위한 변수 지정*

k3s-s)

# istio ingress gw NodePort(HTTP 접속용) 변수 지정 : 아래 ports[0] 은 어떤 용도의 포트일까요?

export IGWHTTP=$(kubectl get service -n istio-system istio-ingressgateway -o jsonpath='{.spec.ports[1].nodePort}')

echo $IGWHTTP

IGWHTTP=<각자 자신의 NodePort>

## istio-ingressgateway 파드가 배치된 노드의 유동 공인 IP 확인

aws ec2 describe-instances --query "Reservations[*].Instances[*].{PublicIPAdd:PublicIpAddress,InstanceName:Tags[?Key=='Name']|[0].Value,Status:State.Name}" --filters Name=instance-state-name,Values=running --output text

k3s-s 3.38.151.222 running

k3s-w1 15.165.75.117 running

k3s-w2 3.39.223.99 running

testpc 54.180.243.135 running

# /etc/hosts 파일 수정

MYDOMAIN=<각자 자신의 www 도메인> # 단, 사용하고 있지 않는 공인 도메인을 사용 할 것

MYDOMAIN=www.gasida.dev

echo "<istio-ingressgateway 파드가 있는 워커 노드> $MYDOMAIN" >> /etc/hosts

MYDOMAIN=<각자 자신의 www 도메인>

export MYDOMAIN=www.gasida.dev

echo -e "192.168.10.10 $MYDOMAIN" >> /etc/hosts

echo -e "export MYDOMAIN=$MYDOMAIN" >> /etc/profile

# istio ingress gw 접속 테스트 : 아직은 설정이 없어서 접속 실패가 된다

curl -v -s $MYDOMAIN:$IGWHTTPcat <<EOF | kubectl apply -f -

apiVersion: v1

kind: Pod

metadata:

name: nginx-pod

labels:

app: nginx-app

spec:

terminationGracePeriodSeconds: 0

containers:

- name: nginx-container

image: nginx

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: svc-nginx

spec:

ports:

- name: svc-nginx

port: 80

targetPort: 80

selector:

app: nginx-app

type: ClusterIP

---

apiVersion: networking.istio.io/v1alpha3

kind: Gateway

metadata:

name: test-gateway

spec:

selector:

istio: ingressgateway

servers:

- port:

number: 80

name: http

protocol: HTTP

hosts:

- "*"

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: nginx-service

spec:

hosts:

- "$MYDOMAIN"

gateways:

- test-gateway

http:

- route:

- destination:

host: svc-nginx

port:

number: 80

EOF# 모니터링

watch -d "kubectl get svc -n istio-system -l app=istio-ingressgateway;echo;kubectl get pod -n istio-system -o wide -l app=istio-ingressgateway;echo;kubectl get pod -owide nginx-pod"

watch -d "kubectl get pod -n istio-system -o wide -l app=istio-ingressgateway;echo;kubectl get pod -owide nginx-pod"testpc 에서 아래 실행

# istio ingress 를 통한 접속

curl -s -v $MYDOMAIN:$IGWHTTP

curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>"

while true; do curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 1; done

while true; do curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 0.1; done

istio-proxy peer 간 mtls 끄기 - 링크

Security

Describes Istio's authorization and authentication functionality.

istio.io

# 서비스 중 app: nginx-app 로 향하는 통신의 경우 peer 간 mtls 끄기(istio-ingressgw 와 목적지 워커노드의 파드에 istio-proxy 간)

cat <<EOF | kubectl create -f -

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: "example-workload-policy"

spec:

selector:

matchLabels:

app: nginx-app

portLevelMtls:

80:

mode: DISABLE

EOF

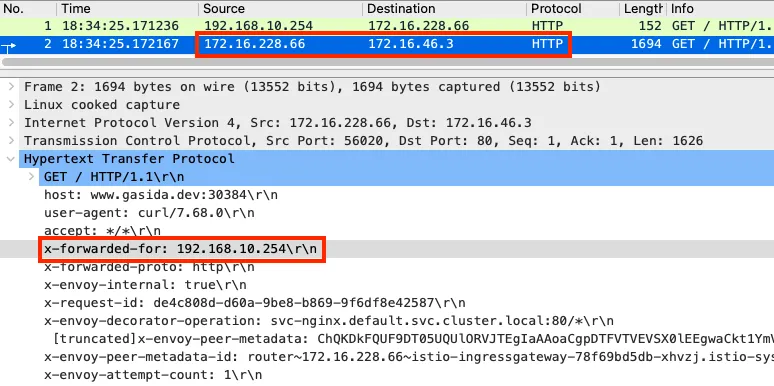

Client IP 확인을 위한 추가 설정

# istio-ingressgateway 서비스 externalTrafficPolicy 설정 : 점검

kubectl patch svc -n istio-system istio-ingressgateway -p '{"spec":{"externalTrafficPolicy": "Local"}}'

# testpc 에 /etc/hosts 에 istio-ingressgateway 파드가 배포된 ec2의 private ip 로 도메인 변경

vi /etc/hosts

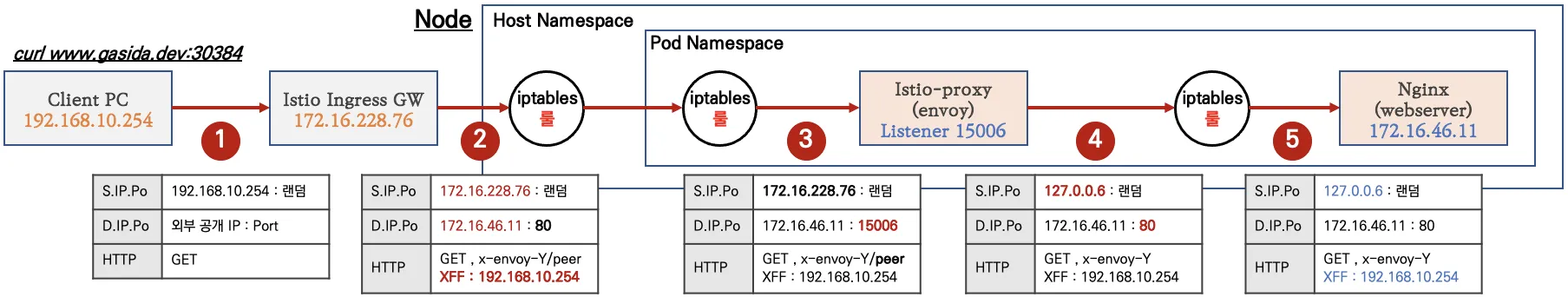

클라이언트(요청) → 파드(인입)

외부 클라이언트 PC에서 k8s 클러스터 내부의 웹 서버 파드로 인입 시 트래픽 흐름입니다.

파드 내 IPTables 적용 흐름 : 아래 (1) ~ (8) 까지의 과정을 먼저 설명합니다.

Client PC → Istio IngressGateway 파드 구간

외부 클라이언트 PC(192.168.10.254) 에서 웹 서버 파드로 접속 시도

# 아래 처럼 정상적으로 웹 서버 접속 정보 출력 확인

curl -s -v $MYDOMAIN:$IGWHTTP

curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>"

while true; do curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 1; done

while true; do curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 0.1; done

curl -s --user-agent "IPHONE" $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>"

while true; do curl -s $MYDOMAIN:$IGWHTTP | grep -o "<title>.*</title>"; date "+%Y-%m-%d %H:%M:%S" ; echo "--------------" ; sleep 1; done

# 로그 확인

kubetail -l app=nginx-app -f

Istio IngressGateway 파드 → 노드 인입

Istio IngressGateway(envoy) 파드를 경유하여 웹 서버 파드가 있는 노드로 인입

- Istio IngressGateway(envoy) 파드는 클라이언트 PC의 IP를 HTTP XFF(X-Forwarded-for) 헤더에 담아서 전달합니다.

- Istio IngressGateway(envoy) 파드 x-envoy-Y 헤더를 추가해서 전달합니다.

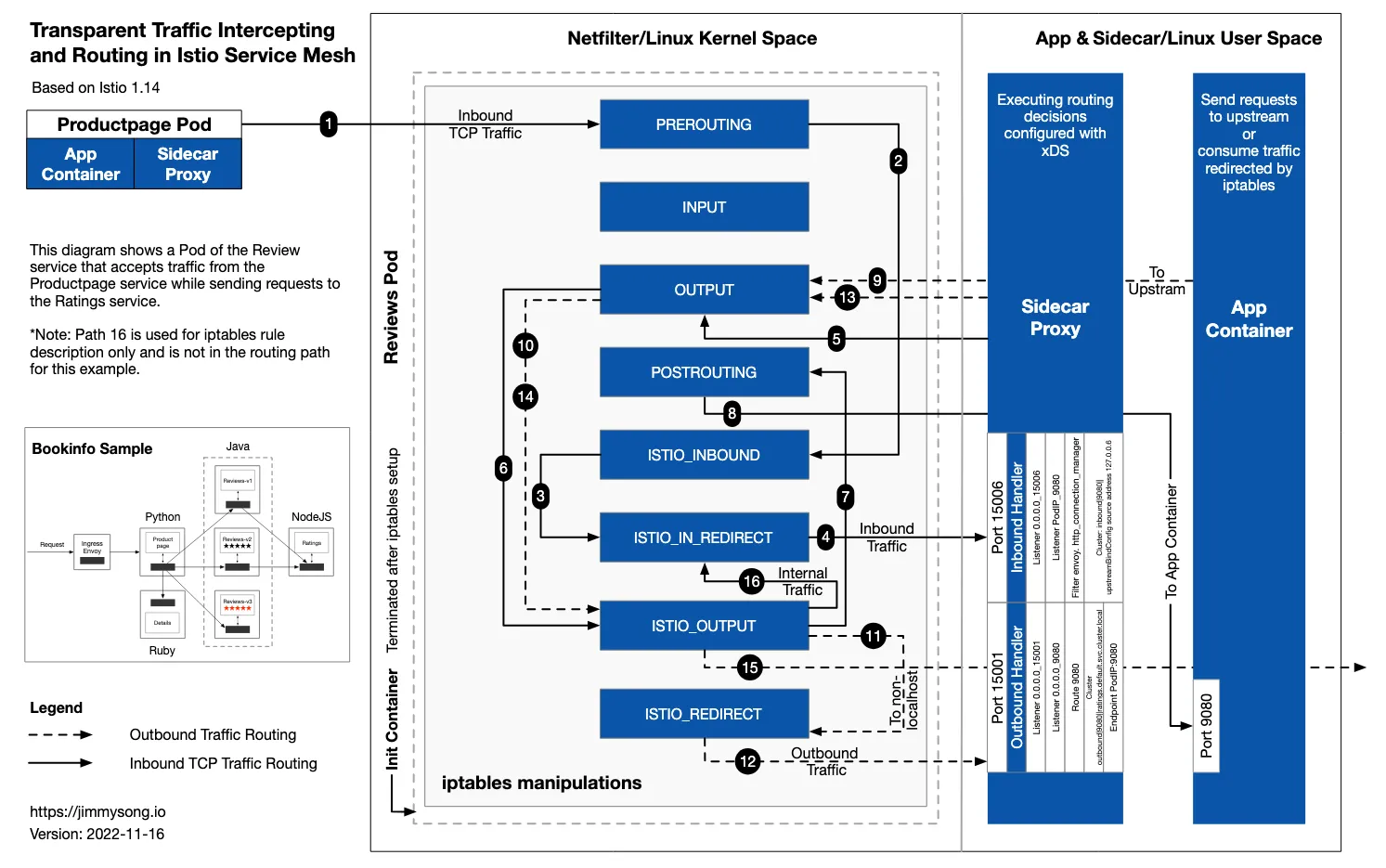

6.1.3 [파드 내부] IPTables 적용 → Istio-proxy 컨테이너 인입*

'PAUSE 컨테이너'가 파드 네트워크 네임스페이스를 생성하여 제공하며, 'Init 컨테이너'는 Istio-proxy가 트래픽을 가로챌 수 있게 파드 내에 iptables rules 설정을 완료합니다.

# 아래 처럼 'istio-init 컨테이너' 의 로그에 iptables rules 설정을 확인할 수 있습니다.

# 참고로, NAT Tables 만 설정되고, 그외(filter, mangle, raw 등)은 설정하지 않습니다.

(istio-k8s:default) root@k8s-m:~# kubectl logs nginx-pod -c istio-init

* nat

-N ISTIO_INBOUND

-N ISTIO_REDIRECT

-N ISTIO_IN_REDIRECT

-N ISTIO_OUTPUT

-A ISTIO_INBOUND -p tcp --dport 15008 -j RETURN

-A ISTIO_REDIRECT -p tcp -j REDIRECT --to-ports 15001

-A ISTIO_IN_REDIRECT -p tcp -j REDIRECT --to-ports 15006

-A PREROUTING -p tcp -j ISTIO_INBOUND

-A ISTIO_INBOUND -p tcp --dport 22 -j RETURN

-A ISTIO_INBOUND -p tcp --dport 15090 -j RETURN

-A ISTIO_INBOUND -p tcp --dport 15021 -j RETURN

-A ISTIO_INBOUND -p tcp --dport 15020 -j RETURN

-A ISTIO_INBOUND -p tcp -j ISTIO_IN_REDIRECT

-A OUTPUT -p tcp -j ISTIO_OUTPUT

-A ISTIO_OUTPUT -o lo -s 127.0.0.6/32 -j RETURN

-A ISTIO_OUTPUT -o lo ! -d 127.0.0.1/32 -m owner --uid-owner 1337 -j ISTIO_IN_REDIRECT

-A ISTIO_OUTPUT -o lo -m owner ! --uid-owner 1337 -j RETURN

-A ISTIO_OUTPUT -m owner --uid-owner 1337 -j RETURN

-A ISTIO_OUTPUT -o lo ! -d 127.0.0.1/32 -m owner --gid-owner 1337 -j ISTIO_IN_REDIRECT

-A ISTIO_OUTPUT -o lo -m owner ! --gid-owner 1337 -j RETURN

-A ISTIO_OUTPUT -m owner --gid-owner 1337 -j RETURN

-A ISTIO_OUTPUT -d 127.0.0.1/32 -j RETURN

-A ISTIO_OUTPUT -j ISTIO_REDIRECT

COMMIT

파드 내 IPTables Chains/Rules 적용 (NAT 테이블) → 'Istio-proxy 컨테이너'로 인입됩니다.

PREROUTING → ISTIO_INBOUND → ISTIO_IN_REDIRECT (redir ports 15006)

nginx 파드가 배치된 노드에서 아래 실행

# 아래 확인은 istio-proxy 대신 pause 에서 iptables 확인 해보자...

# 변수 지정 : C1(Istio-proxy, Envoy , 단축키 지정

lsns -t net

ps -ef |grep istio

1337 347173 347155 0 18:52 ? 00:00:01 /usr/local/bin/envoy -c etc/istio/proxy/envoy-rev.json --drain-time-s 45 --drain-strategy immediate --local-address-ip-version v4 --file-flush-interval-msec 1000 --disable-hot-restart --allow-unknown-static-fields -l warning --component-log-level misc:error --concurrency 2

C1PID=347173

alias c1="nsenter -t $C1PID -n"

crictl ps

CONTAINER IMAGE CREATED STATE NAME ATTEMPT POD ID POD

b6a2265bd4e09 25eeeeca367cf 6 minutes ago Running istio-proxy 0 adfe596135f4e nginx-pod

adbc8a95a979f 7f553e8bbc897 6 minutes ago Running nginx-container 0 adfe596135f4e nginx-pod

fee76dda9c16d f9095e2f0444d About an hour ago Running grafana 0 79122dcc70e1c grafana-7f76bc9cdb-jqs29

ef150da585889 a342234ebb356 5 hours ago Running discovery 0 549480847b6d1 istiod-7f8b586864-mv944

31fecdd35c503 5d221316a3c61 6 hours ago Running local-path-provisioner 0 c1fe2cf4bd962 local-path-provisioner-6795b5f9d8-64b8j

crictl exec -it b6a2265bd4e09 ip -c a

alias c1="crictl exec -it b6a2265bd4e09"

sudo crictl exec -it b6a2265bd4e09 ip -c a

# Istio-proxy 컨테이너의 iptables 확인

c1 iptables -t nat --zero # 패킷 카운트 초기화

# 트래픽 인입 시 TCP 경우 모든 트래픽을 15006 으로 리다이렉트한다, 일부 포트는 제외(22, 15008, 15020, 15021, 15090)

c1 iptables -t nat -L -n -v

Chain PREROUTING (policy ACCEPT 44 packets, 2640 bytes)

pkts bytes target prot opt in out source destination

45 2700 ISTIO_INBOUND tcp -- * * 0.0.0.0/0 0.0.0.0/0

Chain ISTIO_INBOUND (1 references)

pkts bytes target prot opt in out source destination

...

1 60 ISTIO_IN_REDIRECT tcp -- * * 0.0.0.0/0 0.0.0.0/0

Chain ISTIO_IN_REDIRECT (3 references)

pkts bytes target prot opt in out source destination

1 60 REDIRECT tcp -- * * 0.0.0.0/0 0.0.0.0/0 redir ports 15006

# 모니터링 >> 아래 ss 소켓 강제 Reset 참고

c1 iptables -t nat --zero

c1 iptables -t nat -S | grep 15006

c1 iptables -v --numeric --table nat --list ISTIO_IN_REDIRECT

watch -d "nsenter -t $C1PID -n iptables -v --numeric --table nat --list PREROUTING ; echo ; nsenter -t $C1PID -n iptables -v --numeric --table nat --list ISTIO_INBOUND; echo ; nsenter -t $C1PID -n iptables -v --numeric --table nat --list ISTIO_IN_REDIRECT"

watch -d "nsenter -t $C1PID -n iptables -t nat -L -n -v"

'Istio-proxy 컨테이너'의 15006 Listener 확인

# ss (socket statistics)로 시스템 소켓 상태 확인 : 15006 은 envoy 프로세스가 Listen 하고 있다

root@k8s-w2:~# c1 ss -tpnl '( dport = :15006 or sport = :15006 )'

State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

LISTEN 0 4096 0.0.0.0:15006 0.0.0.0:* users:(("envoy",pid=3928,fd=37))

LISTEN 0 4096 0.0.0.0:15006 0.0.0.0:* users:(("envoy",pid=3928,fd=36))

# 확인 예시

c1 ss -tpnt '( dport = :15006 or sport = :15006 or sport = :80 or dport = :80 )'

watch -d "nsenter -t $C1PID -n ss -tpnt '( dport = :15006 or sport = :15006 or sport = :80 or dport = :80 )'"

# 연결된 소켓 강제 Reset

# c0 ss -K dst 172.16.228.66 dport = 44526

c1 ss -K dst 172.16.228.66

c1 ss -K dst 172.16.46.13

실습 리소스 삭제

# CloudFormation 스택 삭제

aws cloudformation delete-stack --stack-name mylab

# [모니터링] CloudFormation 스택 상태 : 삭제 확인

while true; do

date

AWS_PAGER="" aws cloudformation list-stacks \

--stack-status-filter CREATE_IN_PROGRESS CREATE_COMPLETE CREATE_FAILED DELETE_IN_PROGRESS DELETE_FAILED \

--query "StackSummaries[*].{StackName:StackName, StackStatus:StackStatus}" \

--output table

sleep 1

done'study > KANS 3기' 카테고리의 다른 글

| KANS 3기 EKS (1) | 2024.11.03 |

|---|---|

| KANS 3기 Cilium (0) | 2024.10.27 |

| KANS 3기 Istio KIND 실습환경 구축 (1) | 2024.10.19 |

| KANS 3기 Gateway API (1) | 2024.10.12 |

| KANS 3기 6주차 첫번째 (0) | 2024.10.12 |